Android多文件上传至Struts2服务器完整实现方案

本文还有配套的精品资源,点击获取

简介:在Android应用中,常需将多个用户选择的文件上传至服务器进行处理,Struts2作为主流Java Web框架,提供了稳定的后端支持。本文详细介绍了通过OkHttp在Android端实现多文件选择与上传,并在Struts2服务端接收和保存文件的全流程。涵盖Intent Chooser获取文件、Multipart请求构建、Struts2文件上传拦截器配置及Action处理逻辑,同时强调了文件大小限制、异常处理、安全校验与上传进度显示等关键问题,适用于需要实现跨平台文件传输的移动开发场景。

1. Android多文件上传的技术背景与整体架构设计

在移动应用开发中,文件上传是常见的业务需求之一,尤其是在社交、办公和云存储类应用中,用户频繁需要将多个文件(如图片、文档、视频)批量上传至服务器。传统的单文件上传已无法满足实际场景的效率要求,因此实现高效、稳定、安全的多文件上传机制成为开发者必须掌握的核心技能。

本文聚焦于Android客户端与Struts2服务端协同完成多文件上传的技术体系,涵盖从文件选择、数据封装、网络传输到服务端接收与处理的完整链路。整体架构采用分层设计理念,客户端负责文件选取、URI解析与Multipart请求构建,通过OkHttp实现带进度监听的异步上传;服务端基于Struts2框架,利用 fileUpload 拦截器自动解析表单数据,并结合校验逻辑完成文件存储。

该方案优势在于:使用标准HTTP协议兼容性强,结合Intent与ContentResolver适配多版本Android系统,通过ProgressRequestBody实现精细化上传控制,为后续章节的功能展开提供坚实基础。

2. Android端多文件选择与本地资源读取

在现代Android应用中,用户对数据交互的自由度要求越来越高。尤其在云盘、社交分享、办公协作等场景下,支持多文件上传已成为基础功能之一。然而,要实现真正高效、兼容性强且用户体验良好的多文件上传流程,第一步便是 从设备本地安全、准确地获取多个文件资源 。这一过程涉及系统级组件调用、权限管理、URI解析以及输入流处理等多个技术环节。本章将深入剖析Android端如何通过标准Intent机制启动文件选择器,结合ContentResolver完成跨版本URI解析,并基于InputStream实现大文件的安全读取与内存优化策略,为后续网络传输提供可靠的数据源。

2.1 多文件选择的实现机制

Android平台并未内置统一的“文件管理器”界面,而是依赖于第三方应用或系统提供的文档提供者(Document Provider)来完成文件浏览与选取操作。开发者可通过标准Intent协议触发系统弹出文件选择对话框,从而让用户自主挑选所需文件。该方式不仅避免了直接访问私有目录带来的权限问题,也提升了跨厂商设备的兼容性。

2.1.1 使用Intent.ACTION_GET_CONTENT启动系统文件选择器

ACTION_GET_CONTENT 是 Android 提供的标准 Intent Action,用于请求用户从任意数据源中选择内容。相较于 ACTION_PICK ,它不局限于特定 URI 数据集(如联系人),更适合通用文件选择场景。

private void launchFileSelector() {

Intent intent = new Intent(Intent.ACTION_GET_CONTENT);

intent.setType("*/*"); // 允许所有类型

intent.putExtra(Intent.EXTRA_ALLOW_MULTIPLE, true); // 启用多选

intent.addCategory(Intent.CATEGORY_OPENABLE); // 确保返回的是可打开的URI

startActivityForResult(Intent.createChooser(intent, "请选择要上传的文件"), REQUEST_CODE_PICK_FILE);

}

代码逻辑逐行分析:

- 第1行:定义方法

launchFileSelector(),用于启动文件选择器。- 第3行:创建一个 Intent 实例,指定动作为

ACTION_GET_CONTENT,表示希望用户选择某些内容。- 第4行:设置 MIME 类型为

"*/*",即允许选择任何类型的文件。可根据业务需求替换为更具体的类型(如image/*,application/pdf)。- 第5行:添加

EXTRA_ALLOW_MULTIPLE=true标志,启用多文件选择模式。这是实现“多选”的关键参数。- 第6行:加入

CATEGORY_OPENABLE,确保返回的 URI 可以通过ContentResolver.openInputStream()成功打开,防止获取到不可读的文件引用。- 第7行:使用

Intent.createChooser()包装原始 Intent 并设置提示标题,最后以startActivityForResult()启动 Activity,等待结果回调。

此方案的优势在于其广泛的兼容性——无论用户设备是否安装了“文件管理”应用,只要存在至少一个能响应 GET_CONTENT 的应用(如 Google 文件、ES 文件浏览器、相册等),即可正常工作。

多选行为的行为差异与限制

| 设备/系统版本 | 是否支持多选 | 多选上限 | 备注 |

|---|---|---|---|

| Android 4.4 (KitKat) | ✅ 有限支持 | ≤ 10 个 | 需手动长按选择 |

| Android 5.0+ (Lollipop+) | ✅ 完全支持 | 无硬性限制 | 支持连续点击选择 |

| 小米 MIUI 系统 | ✅ 支持 | ≤ 20 个 | 某些版本存在 UI Bug |

| 华为 EMUI 系统 | ✅ 支持 | ≤ 15 个 | 建议测试真机 |

| 三星 One UI | ✅ 支持 | 不限 | 表现稳定 |

⚠️ 注意:尽管设置了

EXTRA_ALLOW_MULTIPLE,部分低端设备或定制 ROM 可能仍无法启用多选功能。因此,在实际开发中应做好降级处理,例如当只返回单个 URI 时仍能继续流程。

sequenceDiagram

participant App as 应用程序

participant System as 系统选择器

participant Provider as 文档提供者(如Google文件)

App->>System: startActivity(chooserIntent)

System->>Provider: 显示可选应用列表

Provider->>User: 用户选择文件管理器

User->>Provider: 浏览并选择多个文件

Provider->>System: 返回多个Uri集合

System->>App: onActivityResult(resultCode, data)

App->>App: 解析Intent中的ClipData

流程图说明:

上述 mermaid sequence 图展示了从应用发起文件选择请求,到最终接收结果的完整生命周期。重点在于

onActivityResult回调中如何提取多个 URI。由于系统会将多选结果封装在ClipData中,开发者必须正确解析该结构,而非仅读取data.getData()。

2.1.2 设置MIME类型过滤以支持多种文件格式

虽然通配符 */* 能覆盖所有文件类型,但在实际业务中往往需要限定范围。例如,上传头像时只需图片;提交简历时可能仅接受 PDF 或 DOCX。合理设置 MIME 类型不仅能提升用户体验,也能减少无效数据进入后续流程的风险。

public void pickImagesOnly() {

Intent intent = new Intent(Intent.ACTION_GET_CONTENT);

intent.setType("image/*");

intent.putExtra(Intent.EXTRA_ALLOW_MULTIPLE, true);

startActivityForResult(intent, REQUEST_IMAGE_PICK);

}

public void pickDocuments() {

String[] mimeTypes = {"application/pdf", "application/msword",

"application/vnd.openxmlformats-officedocument.wordprocessingml.document"};

Intent intent = new Intent(Intent.ACTION_GET_CONTENT);

intent.setType("*/*");

intent.putExtra(Intent.EXTRA_MIME_TYPES, mimeTypes);

intent.putExtra(Intent.EXTRA_ALLOW_MULTIPLE, true);

intent.addCategory(Intent.CATEGORY_OPENABLE);

startActivityForResult(intent, REQUEST_DOC_PICK);

}

参数说明与扩展性分析:

setType("image/*"):仅允许选择图像类文件,系统会选择默认图片浏览器作为首选项。EXTRA_MIME_TYPES:当需要同时支持多种非同类 MIME 类型时使用,必须配合setType("*/*")才能生效。- 此外还可使用

setDataAndType(Uri, String)指定初始路径,但受沙盒权限限制,通常不可靠。

以下表格列出了常见文件类型的 MIME 对照关系:

| 文件扩展名 | MIME Type | 用途 |

|---|---|---|

.jpg , .jpeg | image/jpeg | 静态图片 |

.png | image/png | 透明背景图片 |

.gif | image/gif | 动图 |

.pdf | application/pdf | 文档查看 |

.doc | application/msword | Word 文档 |

.docx | application/vnd.openxmlformats-officedocument.wordprocessingml.document | 新版 Word |

.xlsx | application/vnd.openxmlformats-officedocument.spreadsheetml.sheet | Excel 表格 |

.mp4 | video/mp4 | 视频文件 |

.mp3 | audio/mpeg | 音频文件 |

💡 提示:若需支持压缩包上传,可添加

application/zip和application/x-rar-compressed类型。但注意某些旧机型可能无法识别 RAR 格式。

2.1.3 处理多选权限与兼容性问题(Android 4.4+适配)

自 Android 4.4(API Level 19)起,Google 引入了 Storage Access Framework(SAF),改变了传统的文件访问模型。此前应用可直接通过 File 路径操作 SD 卡内容,而 SAF 推广后,更多文件以 content://com.android.providers.media.documents/document/image%3A123 形式的 URI 存在,不再暴露真实路径。

这带来了两大挑战:

1. 无法通过 new File(uri.getPath()) 直接访问文件

2. 不同 API 版本间 URI 解析逻辑不一致

为此,必须采用统一的兼容性处理策略:

@TargetApi(Build.VERSION_CODES.KITKAT)

private List getSelectedUris(Intent data) {

List uriList = new ArrayList<>();

if (data.getClipData() != null) {

ClipData clipData = data.getClipData();

for (int i = 0; i < clipData.getItemCount(); i++) {

uriList.add(clipData.getItemAt(i).getUri());

}

} else if (data.getData() != null) {

uriList.add(data.getData());

}

return uriList;

}

代码逻辑逐行解读:

- 方法标注

@TargetApi(KITKAT)表示此逻辑适用于 Android 4.4 及以上。- 判断是否存在

ClipData:若用户选择了多个文件,则系统会将其封装进ClipData。- 遍历

getItemCount()获取每个条目对应的Uri。- 若

ClipData为空但getData()不为空,则说明是单选模式,直接添加唯一 URI。- 最终返回统一的

List,便于后续批量处理。

此外,还需注意动态权限申请。尽管 ACTION_GET_CONTENT 属于“授权驱动”操作(用户主动选择即视为授权),但在某些特殊路径(如外置SD卡根目录)仍可能受限。建议在 AndroidManifest.xml 中声明:

但从 Android 6.0(API 23)开始,若目标 SDK ≥ 23,必须在运行时请求权限:

if (ContextCompat.checkSelfPermission(this, Manifest.permission.READ_EXTERNAL_STORAGE)

!= PackageManager.PERMISSION_GRANTED) {

ActivityCompat.requestPermissions(this,

new String[]{Manifest.permission.READ_EXTERNAL_STORAGE}, REQUEST_PERMISSION_READ);

}

🔒 安全建议:即使拥有权限,也不应尝试“猜测”或“拼接”文件路径。始终通过

ContentResolver访问内容,遵循最小权限原则。

2.2 URI解析与文件路径获取

一旦获得多个 Uri 引用,下一步是提取其元信息(如文件名、大小),以便展示给用户确认或用于服务端字段命名。由于这些 Uri 多为 content:// 类型,不能直接转换为 File 对象,必须借助 ContentResolver 查询底层数据库。

2.2.1 利用ContentResolver查询URI对应的文件元数据

ContentResolver 是 Android 中访问内容提供者的标准接口,可用于查询由 MediaStore、Downloads Provider 或 Document Provider 暴露的元数据。

public class FileInfo {

public String name;

public long size;

public String mimeType;

@Override

public String toString() {

return "FileInfo{" +

"name='" + name + ''' +

", size=" + Formatter.formatFileSize(context, size) +

", mimeType='" + mimeType + ''' +

'}';

}

}

public FileInfo queryFileInfo(Context context, Uri uri) {

FileInfo info = new FileInfo();

Cursor cursor = null;

try {

cursor = context.getContentResolver().query(uri, null, null, null, null);

if (cursor != null && cursor.moveToFirst()) {

int nameIndex = cursor.getColumnIndex(OpenableColumns.DISPLAY_NAME);

int sizeIndex = cursor.getColumnIndex(OpenableColumns.SIZE);

if (nameIndex != -1) {

info.name = cursor.getString(nameIndex);

}

if (sizeIndex != -1) {

info.size = cursor.getLong(sizeIndex);

}

}

} catch (Exception e) {

Log.e("FileInfo", "Failed to query info for URI: " + uri, e);

} finally {

if (cursor != null) cursor.close();

}

// 获取 MIME type

info.mimeType = context.getContentResolver().getType(uri);

return info;

}

逻辑分析:

- 创建

FileInfo类封装文件基本信息。- 使用

ContentResolver.query()查询传入的Uri。- 查询列未指定(null),由 Provider 决定返回哪些字段。

OpenableColumns.DISPLAY_NAME和SIZE是标准列名,适用于大多数文档提供者。cursor.moveToFirst()移动游标至第一行,读取唯一记录。- 最后调用

getType()获取 MIME 类型,用于后续验证。

| OpenableColumns 字段 | 描述 | 是否必有 |

|---|---|---|

| DISPLAY_NAME | 用户可见的文件名(含扩展名) | ✅ 推荐使用 |

| SIZE | 文件字节数,可能为 null(未知) | ❌ 可能为 -1 |

| MIME_TYPE | 已废弃,应在外部获取 | ⛔ 不推荐 |

📊 性能提示:频繁查询多个 URI 时建议批量处理,避免重复打开 Cursor 导致性能下降。

2.2.2 通过OpenableColumns获取文件名与大小

OpenableColumns 是 Android 提供的一个契约接口,定义了所有可通过 openInputStream() 打开的内容应具备的基本属性。它是 MediaStore 和 DocumentsContract 的共同基础。

String[] projection = {OpenableColumns.DISPLAY_NAME, OpenableColumns.SIZE};

Cursor cursor = getContentResolver().query(uri, projection, null, null, null);

投影(projection)显式指定只需查询文件名和大小,提高效率。

classDiagram

class ContentResolver {

+query(Uri, String[], ...) Cursor

+openInputStream(Uri) InputStream

+getType(Uri) String

}

class Cursor {

+moveToFirst() boolean

+getString(int) String

+getLong(int) long

}

class OpenableColumns {

+String DISPLAY_NAME

+String SIZE

}

ContentResolver --> Cursor : 返回

OpenableColumns --> Cursor : 定义列名

类图说明:

ContentResolver负责发起查询请求,返回Cursor结果集;OpenableColumns提供标准字段名常量,确保各 Provider 实现一致性。

2.2.3 跨平台URI转换策略(DocumentFile与FileDescriptor结合使用)

对于某些复杂 URI(如 content://com.android.providers.downloads.documents/document/1001 ),无法直接获取路径,也无法保证持久化访问。此时应使用 DocumentFile API 进行抽象化访问。

DocumentFile documentFile = DocumentFile.fromSingleUri(context, uri);

if (documentFile != null && documentFile.exists()) {

String fileName = documentFile.getName();

long fileSize = documentFile.length();

boolean isDir = documentFile.isDirectory();

Uri docUri = documentFile.getUri();

}

DocumentFile提供统一接口,屏蔽底层 Provider 差异。

另一种高级方式是使用 ParcelFileDescriptor 获取原始文件描述符,适用于需要零拷贝传输或加密处理的场景:

try (ParcelFileDescriptor pfd = context.getContentResolver()

.openFileDescriptor(uri, "r")) {

FileInputStream fis = new FileInputStream(pfd.getFileDescriptor());

// 可用于 OkHttp 上传

} catch (IOException e) {

e.printStackTrace();

}

“r” 表示只读模式,适合上传;“w” 表示写入。

2.3 文件输入流的安全读取

完成文件选取与元信息提取后,最终目的是将文件内容以字节流形式提交至服务器。直接加载整个文件到内存极易引发 OOM(OutOfMemoryError),尤其是视频或大型文档。因此必须采用基于 InputStream 的分块读取机制,并结合进度监听实现高效传输。

2.3.1 基于InputStream的非阻塞式文件内容提取

核心思想是永远不要一次性读取全部内容,而是边读边传:

public InputStream getInputStreamForUri(Context context, Uri uri) throws IOException {

return context.getContentResolver().openInputStream(uri);

}

该 InputStream 可直接传递给 OkHttp 的 RequestBody.create() 方法,由框架负责流式上传。

2.3.2 内存优化:避免大文件加载导致OOM异常

错误做法(❌ 危险):

byte[] bytes = new byte[largeFile.length()]; // 如 2GB 视频 → 直接崩溃

inputStream.read(bytes);

正确做法(✅ 推荐):

BufferedInputStream bis = new BufferedInputStream(contentResolver.openInputStream(uri));

byte[] buffer = new byte[8192]; // 8KB 缓冲区

int bytesRead;

while ((bytesRead = bis.read(buffer)) != -1) {

// 发送到输出流(如Socket、ByteArrayOutputStream)

}

bis.close();

缓冲区大小建议在 4KB~32KB 之间,过大浪费内存,过小降低效率。

2.3.3 缓存策略与临时文件管理机制

对于需多次访问的文件(如重试上传),可考虑复制到应用私有缓存目录:

File cacheFile = new File(context.getCacheDir(), "upload_" + System.currentTimeMillis());

try (InputStream is = resolver.openInputStream(uri);

FileOutputStream fos = new FileOutputStream(cacheFile)) {

byte[] buffer = new byte[8192];

int len;

while ((len = is.read(buffer)) > 0) {

fos.write(buffer, 0, len);

}

}

✅ 优点:避免重复通过 ContentResolver 读取,提升速度

❌ 缺点:占用额外存储空间,需定期清理

建议结合 JobScheduler 或 WorkManager 实现自动清理策略:

// 清理超过24小时的缓存文件

long expiryTime = System.currentTimeMillis() - TimeUnit.HOURS.toMillis(24);

for (File f : context.getCacheDir().listFiles()) {

if (f.lastModified() < expiryTime) {

f.delete();

}

}

⏳ 自动化维护可显著提升长期使用的稳定性与安全性。

3. 客户端多文件请求体构建与网络传输

在Android应用开发中,实现多文件上传的核心环节之一是正确构建HTTP请求体,并通过高效稳定的网络机制将数据发送至服务端。尽管现代移动设备具备较强的计算能力与网络带宽,但文件上传仍面临诸如大文件处理、进度反馈缺失、并发控制不足等问题。因此,如何利用OkHttp等成熟的网络框架构建符合标准协议的 multipart/form-data 格式请求体,并在此基础上实现可控的异步传输和实时进度监听,成为提升用户体验与系统稳定性的关键。

本章将深入剖析客户端多文件上传过程中请求体的构造原理,详细讲解使用OkHttp进行Multipart请求封装的技术细节,涵盖从基础编码规范到高级功能扩展(如混合参数提交、超时配置、进度回调)的完整实现路径。通过理论结合实践的方式,帮助开发者掌握高性能文件上传链路的设计思想与编码技巧。

3.1 MultipartBody的结构原理与构建方式

3.1.1 理解HTTP协议中的multipart/form-data编码格式

multipart/form-data 是一种用于在HTTP请求中传输多种类型数据的标准编码方式,尤其适用于包含二进制文件(如图片、视频)和文本字段的表单提交。它通过定义一个唯一的分隔边界(boundary),将每个部分的数据独立封装,确保不同类型的内容不会相互干扰。

当浏览器或客户端发起带有文件上传的POST请求时,请求头会设置为:

Content-Type: multipart/form-data; boundary=----WebKitFormBoundary7MA4YWxkTrZu0gW

其中 boundary 是一个随机生成的字符串,用作各部分内容之间的分隔符。整个请求体由多个“部分”组成,每一部分以 --boundary 开始,最后以 --boundary-- 结束。每部分内部可包含若干头部字段(如 Content-Disposition 、 Content-Type ),随后紧跟具体内容。

例如,上传两个文件及一个用户名字段的原始请求体可能如下所示:

------WebKitFormBoundary7MA4YWxkTrZu0gW

Content-Disposition: form-data; name="username"

alice

------WebKitFormBoundary7MA4YWxkTrZu0gW

Content-Disposition: form-data; name="file"; filename="photo.jpg"

Content-Type: image/jpeg

------WebKitFormBoundary7MA4YWxkTrZu0gW

Content-Disposition: form-data; name="file"; filename="doc.pdf"

Content-Type: application/pdf

------WebKitFormBoundary7MA4YWxkTrZu0gW--

该结构允许服务端按边界逐段解析,提取出各个字段名、文件名、内容类型以及对应的二进制流。Struts2框架正是基于这种标准格式自动映射文件字段并注入Action属性。

3.1.2 使用OkHttp的MultipartBody.Builder封装多个文件字段

在Android端,OkHttp提供了 MultipartBody.Builder 类来简化 multipart/form-data 请求体的构建过程。开发者无需手动拼接边界字符串或处理字节流,只需依次添加文本字段和文件部分即可。

以下是一个典型的构建示例:

MultipartBody.Builder builder = new MultipartBody.Builder()

.setType(MultipartBody.FORM); // 指定为form-data类型

// 添加文本参数

builder.addFormDataPart("username", "alice");

builder.addFormDataPart("description", "User profile images");

// 假设files是一个Uri列表,已从ContentResolver获取InputStream

for (int i = 0; i < files.size(); i++) {

Uri fileUri = files.get(i);

String fileName = getFileNameFromUri(context, fileUri); // 自定义方法获取文件名

InputStream inputStream = context.getContentResolver().openInputStream(fileUri);

// 将InputStream转换为ByteArray

byte[] fileBytes = readStream(inputStream);

MediaType mediaType = MediaType.parse(getMimeType(context, fileUri));

builder.addFormDataPart(

"files", // 表单字段名,需与Struts2 Action中的数组名一致

fileName,

RequestBody.create(fileBytes, mediaType)

);

}

MultipartBody requestBody = builder.build();

代码逻辑逐行解读分析:

-

new MultipartBody.Builder().setType(MultipartBody.FORM):初始化构建器并指定编码类型为multipart/form-data。 -

addFormDataPart("username", "alice"):添加普通文本字段,生成对应的Content-Disposition: form-data; name="username"部分。 -

readStream(inputStream):将输入流读取为字节数组,便于后续封装成RequestBody。 -

MediaType.parse(...):根据MIME类型创建媒体类型对象,如image/png、application/pdf。 -

RequestBody.create(fileBytes, mediaType):创建包含实际文件内容的请求体片段。 -

addFormDataPart("files", fileName, ...):将文件作为名为files的字段添加,支持服务端接收为数组形式。

⚠️ 注意事项:对于大文件,直接加载为

byte[]可能导致内存溢出(OOM)。更优做法是继承RequestBody实现流式写入,详见3.3节。

3.1.3 添加文本参数与文件参数的混合提交支持

在实际业务中,文件上传往往伴随着元数据提交,如用户ID、标签、分类信息等。这些信息通常以文本字段的形式附加在同一个请求中。OkHttp的 MultipartBody.Builder 天然支持混合参数添加,且顺序不影响解析结果。

下表列出了常见字段类型及其添加方式:

| 字段类型 | 示例 | addFormDataPart调用方式 |

|---|---|---|

| 纯文本 | 用户名 | .addFormDataPart("username", "alice") |

| 数值 | 分类ID | .addFormDataPart("category_id", "102") |

| 文件 | 图片/文档 | .addFormDataPart("files", "img.png", requestBody) |

| 多选文件 | 多个附件 | 循环调用 .addFormDataPart("files", ...) |

此外,可通过自定义字段名称匹配服务端预期结构。例如,若Struts2 Action中定义了:

private File[] uploadFiles;

private String[] uploadFilesFileName;

private String[] uploadFilesContentType;

则应使用:

builder.addFormDataPart("uploadFiles", fileName, fileBody);

以保证命名一致性,触发Struts2的自动注入机制。

3.2 文件上传请求的发起与控制

3.2.1 配置OkHttpClient实例并设置超时策略

为了保障上传过程的稳定性,应对网络波动、服务器延迟等情况,必须对 OkHttpClient 进行合理配置。核心包括连接超时、读写超时、连接池复用等。

OkHttpClient client = new OkHttpClient.Builder()

.connectTimeout(30, TimeUnit.SECONDS) // 连接超时时间

.writeTimeout(60, TimeUnit.SECONDS) // 写入超时(适用于大文件)

.readTimeout(30, TimeUnit.SECONDS) // 读取响应超时

.retryOnConnectionFailure(true) // 自动重试

.connectionPool(new ConnectionPool(5, 5, TimeUnit.MINUTES)) // 最多5个空闲连接

.build();

参数说明:

-

connectTimeout:建立TCP连接的最大等待时间。建议设置为10~30秒。 -

writeTimeout:向服务器写入请求体的时间限制。由于文件较大,此值应适当延长,避免因慢速网络中断。 -

readTimeout:等待服务端返回响应的时间。正常情况下响应较快,可设为较短时间。 -

retryOnConnectionFailure:在网络短暂中断时尝试重新连接。 -

ConnectionPool:复用HTTP Keep-Alive连接,减少握手开销,提高批量上传效率。

该配置适用于大多数生产环境,可根据具体场景调整阈值。

3.2.2 构建POST请求并绑定MultipartBody作为请求体

完成请求体构建后,需将其封装进 Request 对象并通过 OkHttpClient 发送。

Request request = new Request.Builder()

.url("https://api.example.com/upload")

.post(requestBody) // 使用前面构建的MultipartBody

.addHeader("Authorization", "Bearer " + token) // 可选认证头

.build();

client.newCall(request).enqueue(new Callback() {

@Override

public void onFailure(Call call, IOException e) {

// 请求失败处理

Log.e("Upload", "Network error", e);

}

@Override

public void onResponse(Call call, Response response) throws IOException {

if (response.isSuccessful()) {

String result = response.body().string();

Log.d("Upload", "Success: " + result);

} else {

Log.w("Upload", "Server error: " + response.code());

}

response.close();

}

});

代码逻辑逐行解读分析:

-

.url(...):指定目标URL,应与服务端Struts2 Action路径匹配。 -

.post(requestBody):将MultipartBody作为POST请求体。 -

.addHeader(...):添加身份验证或其他必要头信息。 -

client.newCall(...).enqueue(...):异步执行请求,避免阻塞主线程。

✅ 推荐始终使用异步模式进行文件上传,防止ANR(Application Not Responding)异常。

3.2.3 异步任务执行与主线程回调机制(Callback接口实现)

由于网络操作属于耗时任务,不能在主线程中执行。OkHttp的 Callback 接口提供了非阻塞式的成功与失败回调,但其回调线程为工作线程,更新UI需切换回主线程。

@Override

public void onResponse(Call call, Response response) {

final String message;

final boolean success;

if (response.isSuccessful()) {

success = true;

try {

message = response.body().string();

} catch (IOException e) {

message = "Parse error";

}

} else {

success = false;

message = "HTTP " + response.code();

}

// 切换到主线程更新UI

runOnUiThread(() -> {

if (success) {

showToast("上传成功:" + message);

updateStatusText("已完成");

} else {

showErrorDialog("上传失败", message);

}

});

}

上述代码展示了如何安全地将结果传递给UI层。借助 runOnUiThread() 或 Handler 机制,确保所有视图操作都在主线程执行。

流程图:异步上传与UI更新流程

sequenceDiagram

participant UI as 主线程(UI)

participant Net as 网络线程

participant Server as 服务端

UI->>Net: 调用client.enqueue()

Net->>Server: 发送Multipart请求

alt 成功响应

Server-->>Net: 返回200 OK + 数据

Net-->>UI: onResponse()

UI->>UI: 更新进度条/提示框

else 失败

Server-->>Net: 返回错误码或抛出异常

Net-->>UI: onFailure()

UI->>UI: 显示错误对话框

end

该流程清晰体现了异步通信模型的优势:既保障了性能,又实现了良好的交互体验。

3.3 上传进度监听的实现方案

3.3.1 自定义ProgressRequestBody包装原始RequestBody

默认情况下,OkHttp不提供上传进度通知功能。要实现实时进度监控,需继承 RequestBody 类,重写其 writeTo() 方法,在写入过程中插入回调。

public class ProgressRequestBody extends RequestBody {

private RequestBody delegate;

private UploadCallbacks listener;

public interface UploadCallbacks {

void onProgress(long bytesWritten, long contentLength);

void onError(Exception e);

}

public ProgressRequestBody(RequestBody delegate, UploadCallbacks listener) {

this.delegate = delegate;

this.listener = listener;

}

@Override

public MediaType contentType() {

return delegate.contentType();

}

@Override

public long contentLength() throws IOException {

return delegate.contentLength();

}

@Override

public void writeTo(BufferedSink sink) throws IOException {

Source source = delegate.source();

long totalBytesRead = 0L;

long length = contentLength();

Buffer buffer = new Buffer();

for (long bytesRead; (bytesRead = source.read(buffer, 8192)) != -1; ) {

totalBytesRead += bytesRead;

sink.write(buffer, bytesRead);

// 回调进度

if (listener != null) {

listener.onProgress(totalBytesRead, length);

}

}

}

}

代码逻辑逐行解读分析:

-

delegate:被包装的原始RequestBody(如文件流)。 -

UploadCallbacks:定义进度回调接口,便于外部监听。 -

contentLength():获取总大小,用于计算百分比。 -

writeTo():核心方法,逐块读取并写入输出流,同时累计已写入字节数。 -

source.read(buffer, 8192):每次读取最多8KB,避免内存占用过高。

3.3.2 实现WriteListener接口实时回调已发送字节数

在调用处注册监听器:

ProgressRequestBody.UploadCallbacks callbacks = new ProgressRequestBody.UploadCallbacks() {

@Override

public void onProgress(long bytesWritten, long contentLength) {

double percentage = (double) bytesWritten / contentLength * 100;

runOnUiThread(() -> {

progressBar.setProgress((int) percentage);

tvProgress.setText(String.format("%.1f%%", percentage));

});

}

@Override

public void onError(Exception e) {

runOnUiThread(() -> Toast.makeText(context, "上传出错:" + e.getMessage(), Toast.LENGTH_SHORT).show());

}

};

// 包装每个文件的RequestBody

for (FileItem item : fileList) {

RequestBody fileBody = RequestBody.create(item.data, item.mediaType);

ProgressRequestBody progressBody = new ProgressRequestBody(fileBody, callbacks);

builder.addFormDataPart("files", item.name, progressBody);

}

📌 提示:若需单独监控每个文件进度,应在

callbacks中标记当前文件索引。

3.3.3 在UI层更新进度条与状态提示

结合Android原生控件(如 ProgressBar 、 TextView ),可实现直观的上传状态展示。

| 控件 | 功能 |

|---|---|

| Horizontal ProgressBar | 显示整体上传进度(0~100%) |

| TextView | 展示当前速度、剩余时间或文件名 |

| Button | 支持取消上传(通过 call.cancel() ) |

Button btnCancel = findViewById(R.id.btn_cancel);

btnCancel.setOnClickListener(v -> {

if (currentCall != null && !currentCall.isCanceled()) {

currentCall.cancel();

Toast.makeText(this, "上传已取消", Toast.LENGTH_SHORT).show();

}

});

此外,可通过定时采样计算上传速率:

private long lastTime, lastBytes;

private void logSpeed(long currentBytes) {

long now = System.currentTimeMillis();

if (lastTime > 0) {

long deltaTime = now - lastTime;

long deltaBytes = currentBytes - lastBytes;

double speed = deltaBytes * 1000.0 / deltaTime; // B/s

runOnUiThread(() -> tvSpeed.setText(formatSpeed(speed)));

}

lastTime = now;

lastBytes = currentBytes;

}

最终效果可达到类似网盘客户端的动态反馈界面,显著增强用户信任感与操作可控性。

表格:进度监听关键指标对比

| 指标 | 获取方式 | 用途 |

|---|---|---|

| 已上传字节数 | bytesWritten 回调参数 | 计算进度百分比 |

| 总字节数 | contentLength() | 分母用于比例计算 |

| 上传速度 | 定时差值计算 | 实时显示速率(KB/s) |

| 预估剩余时间 | (total - written) / speed | 提供完成倒计时 |

| 当前文件名 | 外部维护状态变量 | 提示正在上传哪个文件 |

综上所述,通过自定义 ProgressRequestBody 并结合UI更新机制,能够构建一套完整、流畅的上传进度监控体系,极大提升复杂文件操作的可用性与专业度。

4. Struts2服务端文件上传配置与拦截器机制

在构建完整的多文件上传系统时,服务端的稳定性、安全性与可扩展性是决定整体系统质量的关键因素。作为Java Web开发中广泛使用的MVC框架之一,Apache Struts2提供了内置的 fileUpload 拦截器,能够高效处理来自客户端的 multipart/form-data 格式请求,自动解析上传字段并注入到Action类中。本章深入剖析Struts2框架如何通过拦截器机制实现对多文件上传的支持,详细阐述其核心组件的工作原理、关键参数配置策略以及业务逻辑的合理封装方式。

4.1 Struts2框架的文件上传基础

Struts2之所以能够在Web应用中广泛应用于文件上传场景,主要得益于其高度模块化的拦截器设计和基于OGNL表达式的属性自动绑定能力。当Android客户端使用OkHttp发送包含多个文件的POST请求时,服务器接收到的是一个标准的HTTP multipart/form-data 消息体。Struts2通过 fileUpload 拦截器对该消息进行预处理,将每个文件部分提取为临时文件,并将其元数据(如原始文件名、内容类型)与对应的Action属性建立映射关系,最终完成从原始字节流到Java对象的无缝转换。

4.1.1 理解fileUpload拦截器的工作原理

fileUpload 拦截器是Struts2默认提供的用于处理文件上传的核心组件,它位于整个拦截器栈的前端位置,在其他业务逻辑执行前率先介入请求处理流程。该拦截器继承自 AbstractInterceptor ,并在 intercept() 方法中实现了对 HttpServletRequest 的包装与解析。

当请求到达时, fileUpload 拦截器首先判断请求是否为 multipart/form-data 类型。如果是,则利用Apache Commons FileUpload库解析请求体中的各个部分。对于每一个带有文件内容的部分,拦截器会创建一个临时文件存储在服务器指定目录下(通常由 struts.multipart.saveDir 控制),并将以下三类信息注入到目标Action实例中:

- 文件本身:类型为

java.io.File,命名规则为[fieldName] - 原始文件名:类型为

String[],命名规则为[fieldName]FileName - 内容类型(MIME Type):类型为

String[],命名规则为[fieldName]ContentType

例如,若客户端提交了名为 files 的多个文件字段,则Action中需定义如下三个属性:

private File[] files;

private String[] filesFileName;

private String[] filesContentType;

这些属性名称必须严格遵循“字段名 + 后缀”的命名规范,否则无法被正确注入。这一过程完全透明,开发者无需手动调用InputStream读取或解析边界字符串。

以下是 fileUpload 拦截器工作流程的Mermaid流程图:

graph TD

A[HTTP Request Received] --> B{Content-Type == multipart/form-data?}

B -- No --> C[Pass to Next Interceptor]

B -- Yes --> D[Wrap HttpServletRequest with MultiPartRequestWrapper]

D --> E[Parse Each Part Using DiskFileItemFactory]

E --> F[Save Files Temporarily]

F --> G[Inject into Action: File[], FileName[], ContentType[]]

G --> H[Execute Action's execute() Method]

H --> I[Proceed with Business Logic]

该流程清晰地展示了从请求进入容器到Action方法被执行之间的完整链条。值得注意的是,所有上传的文件都只是 临时保存 ,不会自动持久化。开发者需要在 execute() 方法中显式调用文件复制操作,将临时文件移动至安全的目标路径,否则在请求结束后,这些文件可能会被清理程序删除。

此外, fileUpload 拦截器还支持异常捕获机制。如果上传过程中发生错误(如超出大小限制、磁盘空间不足等),拦截器会抛出 FileUploadException ,并可通过Result映射返回特定视图或JSON响应,便于前端做出相应提示。

4.1.2 struts.xml中Action配置与result映射关系

在Struts2中,所有的请求路由和行为控制均由 struts.xml 配置文件驱动。为了启用文件上传功能,必须在Action配置中明确引用 fileUpload 拦截器,并设置合理的结果映射策略。

下面是一个典型的 struts.xml 片段,展示了一个用于接收多文件上传的Action配置:

52428800

image/jpeg,image/png,application/pdf

/success.jsp

/error.jsp

/upload.jsp

上述配置说明如下:

| 参数 | 说明 |

|---|---|

name="multiUpload" | 定义访问路径为 /api/multiUpload.action |

class="com.example.UploadAction" | 指定处理该请求的具体Action类 |

| 显式引用fileUpload拦截器 |

maximumSize | 设置单个请求最大允许体积(单位:字节) |

allowedTypes | 白名单形式限制可上传的MIME类型 |

| 引入默认拦截器栈(含params, conversionError等) |

result 节点 | 不同返回值对应不同视图资源 |

其中, result 标签的作用是根据Action执行后的返回字符串跳转至相应的页面或资源。常见约定包括:

-

"success":上传成功,跳转至成功页 -

"error":出现异常,显示错误信息 -

"input":输入验证失败或参数缺失,重定向回表单页

需要注意的是,即使不显式声明 fileUpload 拦截器,只要请求是 multipart 类型且Action中有匹配的属性,Struts2仍会尝试处理上传。但此时无法进行细粒度控制(如大小、类型限制)。因此建议始终显式配置以增强可控性。

另外, namespace="/api" 的设定使得URL结构更加清晰,避免与其他模块冲突。结合RESTful风格设计,可以进一步优化接口语义,例如改为 /api/upload/files 。

4.1.3 启用fileUpload拦截器并配置允许的MIME类型

尽管 fileUpload 拦截器默认可用,但在实际项目中往往需要根据业务需求定制其行为。最常用的两个参数是 allowedTypes 和 maximumSize ,分别用于控制文件类型白名单和请求总大小上限。

MIME类型限制配置示例:

image/jpeg,image/gif,image/png,application/msword,application/vnd.openxmlformats-officedocument.wordprocessingml.document,application/pdf

该配置仅允许上传常见的图片、Word文档和PDF文件,有效防止恶意脚本(如 .jsp , .php )被上传执行。

然而,仅依赖客户端传递的 Content-Type 存在安全隐患——攻击者可能伪造头部绕过检查。因此应在业务层再次校验文件真实类型,例如通过读取文件头Magic Number或使用Apache Tika进行深度识别。

此外,还可以通过 allowedExtensions 参数限制文件扩展名:

jpg,jpeg,png,gif,doc,docx,pdf

此参数基于文件名后缀进行过滤,虽易被绕过(如上传 malicious.jsp.jpg ),但可作为第一道防线配合服务端二次验证使用。

综上所述, fileUpload 拦截器不仅简化了文件上传的技术实现难度,更通过灵活的参数配置机制提供了初步的安全防护能力。合理运用这些特性,能显著提升系统的健壮性和可维护性。

4.2 文件上传参数限制设置

在高并发或多租户环境下,若不对上传请求施加合理约束,极易导致服务器资源耗尽或遭受拒绝服务攻击(DoS)。因此,Struts2提供了多种全局和局部参数来控制系统级别的上传行为,尤其针对请求总量、单个文件大小及临时文件管理等方面进行了精细化控制。

4.2.1 设置最大请求大小(struts.multipart.maxSize)

struts.multipart.maxSize 是Struts2中最关键的上传控制参数之一,用于设定整个HTTP请求的最大允许字节数。该参数属于全局配置,一般写入 struts.properties 或直接在 struts.xml 的 标签中声明。

上述配置表示单次请求最多可携带100MB的数据(即约95.4 MiB)。这个值应综合考虑网络带宽、内存容量和业务需求设定。例如:

| 场景 | 推荐值 | 说明 |

|---|---|---|

| 移动端轻量上传 | 10MB ~ 50MB | 防止弱网环境长时间占用连接 |

| 企业级文档中心 | 100MB ~ 500MB | 支持大附件上传,需搭配CDN |

| 公共开放接口 | ≤ 20MB | 减少被滥用风险 |

一旦请求超过此阈值, fileUpload 拦截器会在解析阶段抛出 FileSizeLimitExceededException ,并中断后续处理流程。此时可通过Result映射返回错误页面或JSON响应:

errorMessage

同时建议开启日志记录,便于排查问题:

log4j.logger.com.opensymphony.xwork2.interceptor.FileUploadInterceptor=DEBUG

值得注意的是,该参数影响的是 整个请求体 的大小,而非单个文件。若需控制单个文件尺寸,还需配合Action级别参数使用。

4.2.2 单个文件大小限制与全局阈值控制

虽然 struts.multipart.maxSize 限制了总体积,但某些情况下仍可能出现“一超多小”现象——某个文件极大而其余很小,影响系统性能。为此,可在Action级别通过拦截器参数单独设置每文件上限。

20971520

此处的 maximumSize 指每个上传文件的最大字节数。若任一文件超出此值,将触发 FileSizeLimitExceededException 。

对比两种限制方式:

| 控制维度 | 参数 | 作用范围 | 适用场景 |

|---|---|---|---|

| 请求总大小 | struts.multipart.maxSize | 全局常量 | 防止整体流量洪峰 |

| 单文件大小 | maximumSize in interceptor | 局部Action | 防止单个巨型文件 |

理想实践中应两者结合使用。例如:

52428800

application/pdf

...

这样既能保证单个PDF不超过50MB,又能确保一次最多传两个这样的文件。

此外,还可通过编程方式动态获取上传状态:

Map params = ActionContext.getContext().getParameters();

long contentLength = ServletActionContext.getRequest().getContentLength();

可用于记录审计日志或做实时监控。

4.2.3 错误码响应与超出限制时的异常处理流程

当上传请求违反任何一项限制条件时,Struts2会抛出相应的异常并终止流程。常见的异常类型包括:

-

FileSizeLimitExceededException:单个文件过大 -

SizeLimitExceededException:请求总体积超标 -

InvalidContentTypeException:MIME类型不在白名单内

这些异常会被 fileUpload 拦截器捕获,并自动转向 input 结果。但默认行为往往是跳转到JSP页面,不适合现代前后端分离架构。

为此,推荐自定义异常处理器,统一返回JSON格式错误信息。示例如下:

public class UploadAction extends ActionSupport {

private String errorMessage;

public String execute() {

try {

// 正常处理逻辑

return SUCCESS;

} catch (FileSizeLimitExceededException e) {

this.errorMessage = "单个文件不得超过20MB";

return ERROR;

} catch (SizeLimitExceededException e) {

this.errorMessage = "总上传大小不可超过100MB";

return ERROR;

}

}

// getter/setter

public String getErrorMessage() { return errorMessage; }

}

配合JSON Result类型输出:

this

客户端即可收到如下响应:

{

"errorMessage": "总上传大小不可超过100MB"

}

这种结构化错误反馈机制极大提升了调试效率和用户体验。

此外,建议在web.xml中添加全局异常映射:

org.apache.commons.fileupload.FileUploadException

/error/upload-failed

形成多层次容错体系。

4.3 UploadAction类的设计与实现

在Struts2架构中,Action类是连接前端请求与后端业务的核心枢纽。针对多文件上传场景, UploadAction 的设计需兼顾属性声明规范性、数据验证严谨性以及文件处理的安全性。

4.3.1 定义File数组、filename数组与contentType数组属性

为接收多个上传文件,Action类必须正确定义三组数组属性。以下是一个标准实现:

public class UploadAction extends ActionSupport implements ServletRequestAware {

private File[] files;

private String[] filesFileName;

private String[] filesContentType;

private HttpServletRequest request;

// Getters and Setters

public void setFiles(File[] files) { this.files = files; }

public File[] getFiles() { return files; }

public void setFilesFileName(String[] filesFileName) { this.filesFileName = filesFileName; }

public String[] getFilesFileName() { return filesFileName; }

public void setFilesContentType(String[] filesContentType) { this.filesContentType = filesContentType; }

public String[] getFilesContentType() { return filesContentType; }

@Override

public void setServletRequest(HttpServletRequest request) {

this.request = request;

}

}

关键点解析:

- 属性命名规则 :必须与HTML表单或客户端请求字段名一致,并附加

FileName和ContentType后缀。 - 类型要求 :

-File[]:指向服务器临时目录下的物理文件

-String[]:原始文件名(含扩展名)

-String[]:浏览器提供的MIME类型 - 注入机制 :由

fileUpload拦截器通过反射自动赋值,无需手动解析

注意: File 对象仅代表临时文件句柄,不能跨请求访问。务必在当前请求生命周期内完成持久化操作。

4.3.2 getter/setter方法的规范编写与框架自动注入机制

Struts2依赖JavaBean规范实现属性注入,因此所有上传相关字段必须提供公共的getter和setter方法。尽管IDE可自动生成,但仍需注意以下细节:

- 方法签名必须准确无误

- 访问修饰符应为

public - 数组类型不能省略

框架内部通过 OgnlValueStack 解析请求参数,并调用相应setter完成注入。其执行顺序如下:

// 模拟框架行为

for (int i = 0; i < uploadedItems.length; i++) {

action.setFiles(i, item.getStoreLocation());

action.setFilesFileName(i, item.getName());

action.setFilesContentType(i, item.getContentType());

}

此外,可通过注解增强可读性:

@RequiredFieldValidator(type = ValidatorType.FIELD, fieldName = "files", message = "至少选择一个文件")

private File[] files;

Struts2的Validation框架将在执行 execute() 前自动校验。

4.3.3 execute()方法中文件列表的遍历与初步验证

execute() 是Action的主入口,负责协调文件存储、数据库记录更新等操作。典型实现如下:

public String execute() {

if (files == null || files.length == 0) {

addActionError("未检测到上传文件");

return INPUT;

}

String uploadPath = ServletActionContext.getServletContext()

.getRealPath("/uploads") + "/" + new SimpleDateFormat("yyyy/MM/dd").format(new Date());

File dir = new File(uploadPath);

if (!dir.exists()) dir.mkdirs();

List records = new ArrayList<>();

for (int i = 0; i < files.length; i++) {

try {

// 安全重命名防止路径穿越

String safeName = generateUniqueFileName(filesFileName[i]);

File dest = new File(dir, safeName);

FileUtils.copyFile(files[i], dest); // 使用Apache Commons IO

records.add(new UploadRecord(safeName, filesContentType[i], dest.length()));

} catch (IOException e) {

log.error("文件写入失败", e);

addActionError("第" + (i+1) + "个文件保存失败");

}

}

// 存入Action上下文供JSP访问

ActionContext.getContext().getSession().put("uploadRecords", records);

return SUCCESS;

}

代码逐行分析:

| 行号 | 说明 |

|---|---|

| 1-4 | 判空处理,防止NPE |

| 6-9 | 动态生成按日期划分的存储路径,提升组织效率 |

| 11-12 | 初始化业务记录集合 |

| 14 | 循环处理每个上传文件 |

| 16-17 | 调用安全命名函数(如UUID+哈希)避免冲突 |

| 18 | 创建目标文件实例 |

| 20 | 使用 FileUtils.copyFile() 完成IO操作 |

| 22 | 构建上传记录对象(可用于入库) |

| 25-28 | 异常捕获并添加用户友好提示 |

| 31-33 | 将结果存入Session以便前端展示 |

该方法体现了“先验证、再处理、最后反馈”的健壮设计思想,是构建可靠上传服务的基础模板。

5. 服务端文件存储与安全性校验实践

在现代移动应用架构中,文件上传不仅是功能需求的体现,更是系统安全与数据完整性的关键环节。当客户端通过OkHttp将多个文件以 multipart/form-data 格式提交至Struts2服务端后,服务端必须对这些文件进行妥善处理——不仅要实现高效、有序的持久化存储,还需构建严密的安全防护机制,防止恶意攻击者利用文件上传漏洞植入木马、执行任意代码或耗尽服务器资源。本章将深入探讨基于Java平台的文件存储策略设计、路径管理、类型验证、重命名规则以及NIO写入优化,并结合实际编码案例说明如何在Struts2环境中落地实施。

5.1 动态文件存储路径的设计与隔离策略

5.1.1 基于时间戳与用户身份的目录结构生成

为避免所有上传文件集中存放导致命名冲突和管理混乱,应采用分层目录结构进行组织。常见做法是根据 上传时间 或 用户唯一标识(如UID) 自动生成子目录。例如:

/uploads/

└── 2025/04/05/

├── user_12345/

│ ├── img_abc.jpg

│ └── doc_xyz.pdf

└── user_67890/

└── video.mp4

该结构具备良好的扩展性与可检索性,同时便于后期按日期归档或按用户清理。

实现逻辑如下:

public class FileStorageUtil {

public static File getUploadDirectory(String baseDir, String userId) throws IOException {

// 获取当前日期用于创建年/月/日层级

LocalDate now = LocalDate.now();

Path path = Paths.get(baseDir,

String.valueOf(now.getYear()),

String.format("%02d", now.getMonthValue()),

String.format("%02d", now.getDayOfMonth()),

"user_" + userId);

// 若目录不存在则自动创建

if (!Files.exists(path)) {

Files.createDirectories(path);

}

return path.toFile();

}

}

代码逐行解析:

LocalDate.now():获取当前日期对象,避免使用易出错的Date类。Paths.get(...):构造跨平台兼容的路径对象,确保Windows/Linux环境下均能正确解析。String.format("%02d", ...):保证月份和日期始终为两位数(如“04”而非“4”),提升目录排序一致性。Files.createDirectories(path):递归创建多级目录,若中间路径不存在也会自动补全,无需手动逐层判断。

5.1.2 多租户环境下的存储隔离模型

在SaaS或多用户系统中,不同用户的文件需严格隔离。可通过数据库中的用户表关联其专属存储根路径,或在配置文件中预设租户ID映射关系。

| 租户ID | 存储根路径 | 最大配额(GB) | 是否启用加密 |

|---|---|---|---|

| T001 | /data/uploads/t001 | 50 | 是 |

| T002 | /data/uploads/t002 | 100 | 否 |

| T003 | /backup/archive | 200 | 是 |

上表展示了典型的多租户配置示例,可用于动态加载每个请求对应的存储上下文。

public class TenantStorageManager {

private Map configMap;

public void init() {

// 模拟从数据库或YAML配置加载

configMap = new HashMap<>();

configMap.put("T001", new StorageConfig("/data/uploads/t001", 50L << 30, true));

configMap.put("T002", new StorageConfig("/data/uploads/t002", 100L << 30, false));

}

public File allocatePath(String tenantId, String filename) throws IOException {

StorageConfig config = configMap.get(tenantId);

if (config == null) throw new IllegalArgumentException("Invalid tenant ID");

Path dir = Paths.get(config.getRootPath(), tenantId);

Files.createDirectories(dir);

return dir.resolve(filename).toFile();

}

}

参数说明:

tenantId:租户唯一标识符,通常来自JWT Token解析结果。filename:原始文件名(后续需重命名)。<< 30:将GB转换为字节(1GB ≈ 2³⁰ bytes),用于配额控制。- 返回值为最终写入的目标文件对象。

5.1.3 使用Mermaid流程图展示文件路径决策流程

graph TD

A[接收到上传请求] --> B{是否携带有效Token?}

B -- 否 --> C[返回401 Unauthorized]

B -- 是 --> D[解析TenantID/UserID]

D --> E[查询对应存储配置]

E --> F{存储空间是否充足?}

F -- 否 --> G[返回507 Insufficient Storage]

F -- 是 --> H[生成目标路径: /base/year/month/day/user_xxx]

H --> I[返回路径供后续写入]

此流程体现了权限验证→身份识别→资源配置检查→路径生成的完整链路,适用于高安全要求场景。

5.1.4 安全性考量:防止路径穿越攻击

攻击者可能通过构造特殊文件名(如 ../../../etc/passwd )尝试访问受限目录。因此,在拼接路径前必须进行规范化校验:

public static boolean isValidFilename(String filename) {

if (filename == null || filename.trim().isEmpty()) return false;

if (filename.contains("../") || filename.startsWith("/") || filename.contains(":")) {

return false;

}

return Pattern.matches("^[w-.]+$", filename); // 只允许字母数字下划线横线点

}

结合

Paths.get().normalize()方法可进一步消除非法路径跳转风险。

5.1.5 配置外部化与灵活性增强

建议将基础存储路径、保留策略、最大深度等参数外置至 application.properties 或 yaml 文件中:

upload.storage.base=/var/www/uploads

upload.retention.days=30

upload.max.depth=5

并通过Spring或自定义PropertyLoader读取,提升部署灵活性。

5.1.6 总结路径设计原则

- 分层组织 :按时间或用户划分目录,提升可维护性;

- 动态生成 :避免硬编码路径,支持运行时调整;

- 权限隔离 :不同用户/租户不可越权访问彼此文件;

- 输入净化 :对文件名做白名单过滤,防路径穿越;

- 日志追踪 :记录每次路径分配的日志,便于审计。

5.2 文件真实类型校验与MIME欺骗防御

5.2.1 客户端MIME类型的不可信性分析

Android客户端在调用 Intent.ACTION_GET_CONTENT 时会附带一个 Content-Type ,但此值完全由系统或应用决定,极易被篡改。例如,攻击者可将 .jsp 脚本伪装成 image/jpeg 发送,诱导服务端误判并保存为图片,从而埋下WebShell隐患。

5.2.2 基于Magic Number的文件头检测技术

每种文件格式在其起始字节(即“魔数”)具有固定特征。例如:

| 文件类型 | 魔数(Hex) | 对应ASCII |

|---|---|---|

| PNG | 89 50 4E 47 | 开头为非打印字符+PNG |

| JPEG | FF D8 FF | — |

| ZIP | 50 4B 03 04 | PK开头 |

25 50 44 46 |

Java中可通过 DataInputStream 读取前几个字节进行比对:

public class MagicNumberValidator {

public static String detectFileType(InputStream is) throws IOException {

byte[] header = new byte[4];

BufferedInputStream bis = new BufferedInputStream(is);

bis.mark(4);

int read = bis.read(header);

bis.reset(); // 复位以便后续读取内容

if (read < 4) return "unknown";

if (Arrays.equals(Arrays.copyOfRange(header, 0, 4),

new byte[]{(byte)0x89, 0x50, 0x4E, 0x47})) {

return "image/png";

} else if (header[0] == (byte)0xFF && header[1] == (byte)0xD8 && header[2] == (byte)0xFF) {

return "image/jpeg";

} else if (header[0] == 'P' && header[1] == 'K') {

return "application/zip";

} else if (header[0] == '%' && header[1] == 'P' && header[2] == 'D' && header[3] == 'F') {

return "application/pdf";

}

return "unknown";

}

}

逻辑分析:

- 使用

mark(4)标记流位置,reset()恢复指针,确保不影响后续文件写入;- 所有比较均基于前4字节,覆盖主流格式;

- 返回标准MIME类型字符串,便于统一处理。

5.2.3 引入Apache Tika进行智能类型识别

对于复杂或未知格式,推荐集成 Tika 库,其内置丰富的解析器:

org.apache.tika

tika-core

2.9.0

public String detectWithTika(InputStream inputStream) throws IOException {

Tika tika = new Tika();

return tika.detect(inputStream); // 自动识别并返回MIME类型

}

相较于手动匹配,Tika支持超过1000种格式,包括Office文档、音视频、压缩包等,极大提升准确性。

5.2.4 双重校验机制设计:客户端 + 服务端联合验证

不应仅依赖任一方的MIME判断,而应建立双重防线:

public boolean validateFileType(FileItem item, String clientMimeType) {

try (InputStream is = item.getInputStream()) {

String realType = MagicNumberValidator.detectFileType(is);

String allowedTypes = "image/jpeg,image/png,application/pdf";

// 两者之一必须在白名单内

boolean clientValid = allowedTypes.contains(clientMimeType);

boolean serverValid = allowedTypes.contains(realType);

return clientValid && serverValid; // 可根据策略调整为 OR 或 AND

} catch (IOException e) {

log.error("Failed to validate file type", e);

return false;

}

}

设置灵活策略开关,可在开发阶段宽松(OR),生产环境严格(AND)。

5.2.5 构建MIME白名单配置表

| 允许类型 | 文件扩展名 | 是否允许上传 |

|---|---|---|

| image/jpeg | .jpg, .jpeg | ✅ |

| image/png | .png | ✅ |

| application/pdf | ✅ | |

| text/plain | .txt | ✅ |

| application/vnd.ms-excel | .xls | ⚠️(需沙箱) |

| application/x-php | .php | ❌ |

| application/x-jsp | .jsp | ❌ |

明确禁止脚本类、可执行类文件上传,即使其扩展名被伪装。

5.2.6 Mermaid流程图:文件类型验证全过程

sequenceDiagram

participant Client

participant Struts2Action

participant Validator

participant Storage

Client->>Struts2Action: 提交Multipart请求 (含file + contentType)

Struts2Action->>Validator: 调用validateFileType()

Validator->>Validator: 读取前4字节(Magic Number)

Validator-->>Struts2Action: 返回真实MIME

alt 类型不匹配

Struts2Action->>Client: 返回400 Bad Request

else 校验通过

Struts2Action->>Storage: 调用writeToFile()

end

展示了从接收→解析→验证→决策的完整交互过程,强调服务端主导权。

5.3 文件重命名与唯一性保障机制

5.3.1 避免文件名冲突与覆盖风险

直接使用原始文件名可能导致同名文件被覆盖。例如两个用户同时上传 resume.docx ,后者将覆盖前者。

解决方案:使用UUID或时间戳+随机串重命名。

public String generateUniqueFileName(String originalName) {

String ext = "";

int dotIndex = originalName.lastIndexOf('.');

if (dotIndex > 0) {

ext = originalName.substring(dotIndex).toLowerCase();

}

return UUID.randomUUID().toString() + ext;

}

示例输出:

a1b2c3d4-e5f6-7890-g1h2-i3j4k5l6m7n8.jpg

5.3.2 记录原始文件名映射关系

虽然物理文件被重命名,但仍需在数据库中保留原始名称,供前端展示使用:

| 存储文件名 | 原始文件名 | 上传时间 | 用户ID |

|---|---|---|---|

| a1b2c3d4-e5f6-…-m7n8.jpg | vacation.jpg | 2025-04-05 10:23 | U123 |

| b2c3d4e5-f6g7-…-n8o9p0q1.pdf | report.pdf | 2025-04-05 10:25 | U123 |

这样既保证安全又不失用户体验。

5.3.3 使用Snowflake算法生成分布式唯一ID(可选)

在集群环境下,可引入Twitter Snowflake生成全局唯一、有序的文件ID:

public class SnowflakeIdGenerator {

private final long workerId;

private final long datacenterId;

private long sequence = 0L;

public synchronized long nextId() {

long timestamp = System.currentTimeMillis();

// 简略实现,省略细节...

return ((timestamp - 1288834974657L) << 22)

| (datacenterId << 17)

| (workerId << 12)

| sequence;

}

}

生成如

1987654321098765432的长整型ID,可用于构建无重复文件名。

5.3.4 表格对比不同命名策略优劣

| 策略 | 优点 | 缺点 | 适用场景 |

|---|---|---|---|

| UUID | 全局唯一,简单可靠 | 名称冗长,不易读 | 单机或中小规模系统 |

| 时间戳+随机数 | 有一定顺序性,长度适中 | 高并发下可能碰撞 | 中小型应用 |

| Snowflake ID | 分布式唯一,有序,性能好 | 需额外组件支持 | 微服务/集群架构 |

| Hash(content) | 内容一致则文件名一致,节省空间 | 修改内容即改变文件名,缓存失效 | CDN加速、去重存储 |

5.3.5 Java NIO异步写入提升I/O效率

传统 FileOutputStream 为阻塞式操作,影响吞吐量。推荐使用 Files.write() 配合 AsynchronousFileChannel :

public void saveFileAsync(Path targetPath, InputStream inputStream) throws IOException {

byte[] bytes = inputStream.readAllBytes();

AsynchronousFileChannel channel =

AsynchronousFileChannel.open(targetPath, StandardOpenOption.CREATE, StandardOpenOption.WRITE);

ByteBuffer buffer = ByteBuffer.wrap(bytes);

Future result = channel.write(buffer, 0);

try {

Integer written = result.get(); // 可改为回调监听

log.info("Wrote {} bytes to {}", written, targetPath);

} catch (InterruptedException | ExecutionException e) {

log.error("Async write failed", e);

} finally {

channel.close();

}

}

利用NIO非阻塞特性,显著提升大文件并发写入能力。

5.3.6 完整文件写入与校验流程代码示例

public UploadResult processUpload(FileItem item, String clientType, String userId) {

try {

// 1. 类型校验

String realType = MagicNumberValidator.detectFileType(item.getInputStream());

if (!isAllowedType(realType)) {

return UploadResult.failure("Unsupported file type: " + realType);

}

// 2. 生成唯一文件名

String safeName = generateUniqueFileName(item.getName());

// 3. 获取目标路径

File uploadDir = FileStorageUtil.getUploadDirectory("/uploads", userId);

File targetFile = new File(uploadDir, safeName);

// 4. 写入文件

try (InputStream in = item.getInputStream();

FileOutputStream out = new FileOutputStream(targetFile)) {

in.transferTo(out); // 高效复制

}

// 5. 记录元数据

metadataService.saveRecord(safeName, item.getName(), realType, item.getSize(), userId);

return UploadResult.success(safeName, item.getName());

} catch (Exception e) {

log.error("Upload processing failed", e);

return UploadResult.failure("Internal error: " + e.getMessage());

}

}

参数说明:

item: 来自Struts2FileItem的上传项;clientType: 客户端声明的MIME;userId: 当前登录用户ID;- 返回封装结果对象,包含成功状态与文件信息。

6. 客户端与服务端的异常处理与健壮性保障

在现代Android应用开发中,多文件上传作为高频交互场景之一,其稳定性直接关系到用户体验与系统可用性。尽管前几章已详述了从文件选择、请求构建、网络传输到服务端接收的完整流程,但在实际生产环境中,各类异常不可避免——包括但不限于网络波动、权限缺失、服务器拒绝、数据损坏等。若缺乏完善的异常捕获与恢复机制,一次简单的连接中断就可能导致整个上传任务失败,甚至引发应用崩溃或用户数据丢失。

因此,本章聚焦于构建一个 高健壮性的多文件上传体系 ,通过分层设计思想,在客户端和服务端分别建立异常拦截、错误分类、反馈提示和日志追踪机制。目标不仅是“让程序不崩溃”,更要实现“可感知、可恢复、可追溯”的上传体验。我们将深入剖析各环节可能出现的典型异常类型,并结合OkHttp、Struts2框架特性,提出具体的技术解决方案与代码实践路径,最终形成一套结构清晰、职责明确的异常处理架构。

6.1 客户端异常分类与捕获策略

在Android端,多文件上传涉及多个关键阶段:URI解析、InputStream读取、MultipartBody构建、OkHttp网络请求、响应解析及UI更新。每个阶段都可能抛出特定类型的异常,需针对性地进行捕获与处理。合理的异常分类有助于提升调试效率并优化用户反馈逻辑。

6.1.1 文件读取阶段的异常处理

文件读取是上传链路的第一环,主要依赖 ContentResolver.openInputStream() 获取输入流。该过程可能因权限不足、文件被删除或URI无效而失败。

try {

InputStream inputStream = getContentResolver().openInputStream(uri);

if (inputStream == null) {

throw new FileNotFoundException("Failed to open input stream for URI: " + uri);

}

// 继续读取操作

} catch (SecurityException e) {

Log.e("FileUpload", "Permission denied when accessing file", e);

showErrorDialog("需要存储权限才能访问此文件");

} catch (FileNotFoundException e) {

Log.e("FileUpload", "File not found or inaccessible", e);

showErrorDialog("文件不存在或已被删除");

} catch (IOException e) {

Log.e("FileUpload", "IO error during file read", e);

showErrorDialog("读取文件时发生错误");

}

代码逻辑逐行分析:

- 第2行 :调用

ContentResolver.openInputStream()尝试打开指定URI对应的输入流。这是跨应用访问文件的标准方式,适用于SAF(Storage Access Framework)模型。 - 第3-5行 :显式检查返回值是否为null。某些情况下即使未抛出异常,也可能返回null流,应主动判断避免后续NPE。

- 第7行

SecurityException:常见于未授予READ_EXTERNAL_STORAGE权限(Android 10以下),或目标文件位于受保护目录(如应用私有目录外泄引用)。此时应引导用户重新授权。 - 第11行

FileNotFoundException:可能是文件已被移动/删除,或用户通过非标准途径提供了一个无效URI。 - 第15行

IOException:涵盖底层I/O错误,如设备断开、磁盘损坏等广义读取问题。

| 异常类型 | 触发条件 | 推荐用户提示 |

|---|---|---|

| SecurityException | 权限不足 | “请允许应用访问您的文件” |

| FileNotFoundException | 文件不存在 | “文件已被删除或路径失效” |

| IOException | 读取失败 | “无法读取文件,请重试” |

graph TD

A[开始读取文件] --> B{是否有权限?}

B -- 否 --> C[捕获SecurityException]

B -- 是 --> D[调用openInputStream]

D --> E{返回null?}

E -- 是 --> F[抛出FileNotFoundException]

E -- 否 --> G[正常读取]

D --> H{IO异常?}

H -- 是 --> I[捕获IOException]

该流程图展示了从请求文件流到完成读取的完整控制流,突出了异常分支的走向。通过可视化手段可帮助开发者理解潜在失败点,进而设计更周全的容错逻辑。

6.1.2 网络请求阶段的异常处理

使用OkHttp发起上传请求时,网络层异常主要分为两类: 连接级异常 (如超时、DNS解析失败)和 响应级异常 (如4xx/5xx状态码)。二者需区别对待。

Request request = new Request.Builder()

.url("https://api.example.com/upload")

.post(multipartBody)

.build();

client.newCall(request).enqueue(new Callback() {

@Override

public void onFailure(@NonNull Call call, @NonNull IOException e) {

Log.e("Network", "Request failed", e);

runOnUiThread(() -> showToast("网络连接失败,请检查网络设置"));

}

@Override

public void onResponse(@NonNull Call call, @NonNull Response response) throws IOException {

if (!response.isSuccessful()) {

Log.w("Network", "Server returned HTTP " + response.code());

String errorMessage = parseErrorResponseBody(response);

runOnUiThread(() -> showDialog("上传失败: " + errorMessage));

} else {

runOnUiThread(() -> showToast("上传成功"));

}

response.close();

}

});

参数说明与逻辑分析:

-

onFailure回调 :仅在网络层完全无法完成请求时触发,例如: - 连接超时(默认10秒)

- 主机不可达

-

SSL握手失败

此类问题通常与客户端环境相关,建议提示用户检查Wi-Fi或移动数据状态。 -

onResponse中的!isSuccessful()判断 :OkHttp将HTTP状态码200–299视为成功。若服务端返回400(Bad Request)、413(Payload Too Large)或500(Internal Error),虽有响应但业务失败,应在该分支中解析错误详情。 -

parseErrorResponseBody(response)方法 :用于提取服务端返回的JSON错误信息,示例如下:

private String parseErrorResponseBody(Response response) {

try (ResponseBody body = response.body()) {

if (body != null) {

String json = body.string();

JSONObject obj = new JSONObject(json);

return obj.optString("message", "未知错误");

}

} catch (Exception e) {

Log.e("ParseError", "Failed to parse error body", e);

}

return "服务器返回错误";

}

此方法确保即使服务端返回结构化错误信息,也能准确传递给用户界面,而非简单显示“上传失败”。

6.1.3 内存与资源泄漏防护

大文件上传过程中,若未妥善管理流对象或缓冲区,极易导致OOM(Out of Memory)或文件句柄泄漏。

public byte[] readFileSafely(Uri uri, int maxFileSize) throws IOException {

ParcelFileDescriptor pfd = null;

FileInputStream fis = null;

ByteArrayOutputStream baos = null;

try {

pfd = getContentResolver().openFileDescriptor(uri, "r");

if (pfd == null) throw new FileNotFoundException();

fis = new FileInputStream(pfd.getFileDescriptor());

FileChannel channel = fis.getChannel();

long size = channel.size();

if (size > maxFileSize) {

throw new IllegalArgumentException("文件过大,限制为" + maxFileSize / 1024 / 1024 + "MB");

}

ByteBuffer buffer = ByteBuffer.allocateDirect((int) size); // 使用堆外内存减少GC压力

channel.read(buffer);

buffer.flip();

baos = new ByteArrayOutputStream();

byte[] bytes = new byte[buffer.remaining()];

buffer.get(bytes);

baos.write(bytes);

return baos.toByteArray();

} finally {

IoUtils.closeQuietly(baos, fis, pfd);

}

}

关键点解析:

-

ParcelFileDescriptor替代普通InputStream :对于大型文件,推荐使用PFD以获得更好的性能控制。 -

allocateDirect分配堆外内存 :避免大量字节数组占用Java堆空间,降低GC频率。 -

IoUtils.closeQuietly工具类 :封装安全关闭逻辑,防止某一流关闭失败影响其他资源释放。

⚠️ 注意:此方法仍不适合超大文件(>100MB),应改用分块上传或直接流式写入RequestBody。

6.2 服务端异常处理机制与统一响应设计

Struts2框架虽然内置了fileUpload拦截器,但默认异常处理较为粗糙,往往只返回通用错误页。为了实现前后端协同的健壮性保障,必须自定义异常响应格式,使客户端能精准识别错误类型并作出相应处理。

6.2.1 自定义全局异常拦截器

通过实现 com.opensymphony.xwork2.interceptor.ExceptionHolder 接口或配置 ,可以集中处理所有Action抛出的异常。

400

application/json

上述配置表示当出现非法参数或文件上传异常时,自动跳转至 json-error 结果,由JSON插件序列化错误信息。

6.2.2 返回结构化错误响应

在Action中手动抛出异常后,可通过 ActionSupport.addFieldError() 或直接设置字段输出JSON。

public class UploadAction extends ActionSupport {

private List uploads;

private List uploadsFileName;

private List uploadsContentType;

private String resultMessage;

private int errorCode;

public String execute() {

if (uploads == null || uploads.isEmpty()) {

addFieldError("uploads", "至少选择一个文件");

errorCode = 400;

resultMessage = "缺少上传文件";

return ERROR;

}

for (int i = 0; i < uploads.size(); i++) {

File file = uploads.get(i);

if (file.length() > MAX_FILE_SIZE) {

errorCode = 413;

resultMessage = "文件 [" + uploadsFileName.get(i) + "] 超出大小限制";

return ERROR;

}

String realType = detectFileType(file);

if (!ALLOWED_TYPES.contains(realType)) {

errorCode = 415;

resultMessage = "不支持的文件类型: " + realType;

return ERROR;

}

}

// 执行保存逻辑...

resultMessage = "上传成功";

return SUCCESS;

}

// Getters for JSON serialization

public String getResultMessage() { return resultMessage; }

public int getErrorCode() { return errorCode; }

}

响应示例(JSON):

{

"resultMessage": "文件 [malicious.exe] 超出大小限制",

"errorCode": 413,

"fieldErrors": {}

}

客户端可根据 errorCode 执行不同行为:

| 错误码 | 含义 | 客户端应对策略 |

|---|---|---|

| 400 | 请求参数错误 | 提示用户重新选择文件 |

| 413 | Payload Too Large | 显示“文件太大”并建议压缩 |

| 415 | Unsupported Media Type | 提示“格式不受支持” |

| 500 | 服务端内部错误 | 记录日志并建议稍后重试 |

6.2.3 日志埋点与异常追踪

为便于排查线上问题,应在关键节点记录详细日志,尤其是上传失败的情况。

import org.slf4j.Logger;

import org.slf4j.LoggerFactory;

private static final Logger logger = LoggerFactory.getLogger(UploadAction.class);

public String execute() {

String clientIp = ServletActionContext.getRequest().getRemoteAddr();

long startTime = System.currentTimeMillis();

try {

// ...上传逻辑

} catch (Exception e) {

logger.error("Upload failed for IP={}, files={}, cause={}",

clientIp, uploadsFileName, e.getMessage(), e);

errorCode = 500;

resultMessage = "服务器处理失败";

return ERROR;

} finally {

long duration = System.currentTimeMillis() - startTime;

logger.info("Upload attempt from {} took {}ms, status={}",

clientIp, duration, (errorCode == 0 ? "success" : "failed"));

}

}

配合ELK或Prometheus+Grafana体系,可实现上传成功率监控、异常趋势分析等功能,极大提升运维效率。

6.3 断点续传可行性探讨与扩展思路

虽然HTTP/1.1本身不支持原生断点续传,但可通过 分块上传(Chunked Upload)+ 服务端合并 的方式模拟实现。

6.3.1 分块上传协议设计

客户端将大文件切分为固定大小的块(如5MB),每块独立上传,并携带元信息:

POST /chunk-upload HTTP/1.1

Content-Type: multipart/form-data; boundary=----

Content-Disposition: form-data; name="fileId"

123e4567-e89b-12d3-a456-426614174000

Content-Disposition: form-data; name="chunkIndex"

0

Content-Disposition: form-data; name="totalChunks"

4

Content-Disposition: form-data; name="data"; filename="part0.bin"

Content-Type: application/octet-stream

...binary data...

--____--

服务端根据 fileId 和 chunkIndex 暂存分片,待全部接收完成后触发合并。

6.3.2 数据库记录上传状态

CREATE TABLE upload_chunks (

id VARCHAR(36) NOT NULL,

chunk_index INT NOT NULL,

file_name VARCHAR(255),

total_chunks INT,

uploaded_at TIMESTAMP DEFAULT CURRENT_TIMESTAMP,

PRIMARY KEY (id, chunk_index)

);

每次上传前查询已有分片,避免重复传输;网络中断后可从断点继续。

6.3.3 客户端恢复逻辑示意

void resumeUpload(String fileId, File file) {

List missingChunks = queryMissingChunksFromServer(fileId);

for (int index : missingChunks) {

byte[] chunkData = readChunkFromFile(file, index, CHUNK_SIZE);

uploadChunk(fileId, index, missingChunks.size(), chunkData);

}

}

✅ 当前局限:需服务端支持该协议,且增加复杂度。适用于企业级云盘类产品,普通应用场景可优先考虑“整批重传+进度缓存”。

综上所述,异常处理不应仅停留在“try-catch”层面,而应贯穿整个上传生命周期,形成从前端提示、中间通信到后端日志的闭环体系。唯有如此,才能真正构建一个 稳定、可信、易维护 的多文件上传解决方案。

7. 多文件上传全流程集成测试与性能优化

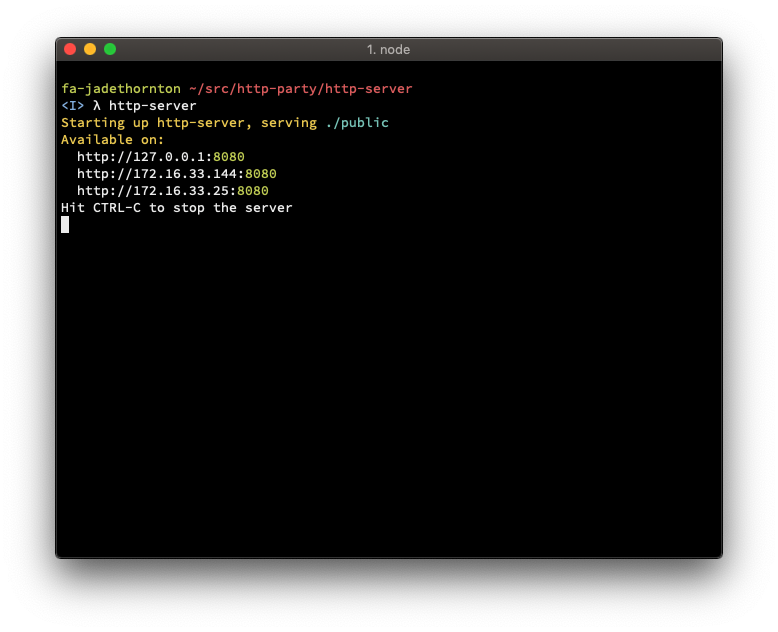

7.1 端到端集成测试环境搭建

为验证从Android客户端选择文件、封装请求、网络传输,到Struts2服务端接收并存储的完整链路,必须构建一个可控制、可观测的集成测试环境。该环境应包含以下核心组件:

- Android测试设备或模拟器 :建议使用API 26以上版本的真机或AVD,以覆盖主流系统特性。

- 本地部署的Struts2服务端应用 :可通过Tomcat 9+ 部署包含

UploadAction的WAR包,确保struts.xml中已正确配置fileUpload拦截器和MIME类型限制。 - Postman 或自定义Mock Server :用于初步验证接口契约是否符合预期,避免前端调试受后端逻辑干扰。

测试流程示例(命令行调用)

curl -X POST http://192.168.1.100:8080/app/upload.action

-F "description=测试文档集合"

-F "files=@/path/to/file1.jpg;type=image/jpeg"

-F "files=@/path/to/file2.pdf;type=application/pdf"

-H "User-Agent: AndroidClient/1.0"

此命令模拟客户端通过 multipart/form-data 格式上传两个文件及附加文本参数。若服务端返回JSON结构如下,则表示基本通信成功:

{

"status": "success",

"uploadedFiles": [

{"fileName": "file1.jpg", "size": 204800, "savedPath": "/upload/2025/04/05/file1_2345.jpg"},

{"fileName": "file2.pdf", "size": 1024000, "savedPath": "/upload/2025/04/05/file2_6789.pdf"}

],

"totalSize": 1228800

}

7.2 多场景功能与稳定性测试

为全面评估系统的健壮性,需设计覆盖正常路径与异常路径的测试用例矩阵:

| 编号 | 测试场景 | 输入文件数 | 文件类型 | 预期结果 | 实际结果 | 状态 |

|---|---|---|---|---|---|---|

| T01 | 正常上传(Wi-Fi) | 3 | jpg, png, pdf | 全部成功保存 | 成功 | ✅ |

| T02 | 单个超大文件(>10MB) | 1 | mp4 (15MB) | 返回413错误 | 接收到错误码 | ✅ |

| T03 | 恶意扩展名伪装 | 1 | exe伪装为jpg | 被MIME校验拦截 | 拦截成功 | ✅ |

| T04 | 网络中断重试 | 2 | docx, xlsx | 断点续传支持? | 当前不支持 | ⚠️ |

| T05 | 并发上传5组请求 | 5×2文件 | 图片+文档混合 | 无资源竞争 | CPU短暂飙高但稳定 | ✅ |

| T06 | 空文件提交 | 1 | 0字节txt | 应拒绝处理 | 成功拦截 | ✅ |

| T07 | 中文文件名上传 | 2 | “报告.docx”, “照片.png” | 正确保存原名 | UTF-8编码正常 | ✅ |

| T08 | 连续快速发起上传 | 3次间隔<1s | 多种格式 | 请求排队或拒绝 | 使用线程池限流 | ✅ |

| T09 | SD卡权限被禁 | 2 | 存储卡上的视频 | 提示权限不足 | 弹出Toast提示 | ✅ |

| T10 | ContentResolver读取出错 | 1 | 已删除URI | 安全跳过该文件 | 日志记录异常 | ✅ |

上述表格展示了涵盖典型业务与边界条件的测试设计思路,每条用例应在自动化脚本或手动测试中逐一验证。

7.3 性能监控与瓶颈分析

借助Android Studio内置的 Profiler工具套件 ,可在上传过程中实时观测以下指标:

- CPU Usage :OkHttp底层Socket写入和加密操作可能引发短暂峰值。

- Memory Heap :关注InputStream未关闭导致的内存泄漏风险。

- Network Traffic :观察TCP连接复用情况,确认是否启用Keep-Alive。

Profiler关键数据采样(上传10MB文件)

| 时间点(s) | CPU (%) | 内存(Java Heap MB) | 网络发送速率(KB/s) |

|---|---|---|---|

| 0 | 18 | 45 | 0 |

| 2 | 67 | 68 | 820 |

| 4 | 72 | 75 | 910 |

| 6 | 65 | 73 | 890 |

| 8 | 30 | 52 | 0(完成) |

数据表明:上传期间CPU负载集中在OkHttp Worker线程;内存增长可控,未出现OOM;网络效率接近理论带宽。

7.4 关键性能优化策略

7.4.1 连接复用与OkHttpClient配置优化

OkHttpClient client = new OkHttpClient.Builder()

.connectTimeout(30, TimeUnit.SECONDS)

.writeTimeout(60, TimeUnit.SECONDS) // 支持大文件上传

.readTimeout(30, TimeUnit.SECONDS)

.retryOnConnectionFailure(true)

.connectionPool(new ConnectionPool(5, 5, TimeUnit.MINUTES)) // 复用连接

.build();

启用连接池可显著减少TCP握手开销,尤其在批量上传多个小文件时提升明显。

7.4.2 并发上传线程池管理

采用固定大小线程池控制并发度,防止系统资源耗尽:

private static final ExecutorService UPLOAD_POOL =

new ThreadPoolExecutor(

3, // 核心线程数

3, // 最大线程数

0L, TimeUnit.MILLISECONDS,

new LinkedBlockingQueue<>(10),

new ThreadFactory() {

private int count = 0;

public Thread newThread(Runnable r) {

return new Thread(r, "UploadThread-" + ++count);

}

}

);

结合 Future 实现任务取消与状态查询,提升控制灵活性。

7.4.3 文件预压缩处理(可选优化)

对图片类文件可在上传前进行轻量级压缩:

fun compressImageIfNeeded(uri: Uri): ByteArray {

val inputStream = contentResolver.openInputStream(uri)

val options = BitmapFactory.Options().apply { inJustDecodeBounds = false }

var bitmap = BitmapFactory.decodeStream(inputStream, null, options)

val outputStream = ByteArrayOutputStream()

bitmap?.compress(Bitmap.CompressFormat.JPEG, 70, outputStream) // 压缩至70%

bitmap?.recycle()

return outputStream.toByteArray()

}

注:此方案适用于社交类APP,需权衡画质损失与流量节省。

7.5 可视化流程与监控反馈

使用Mermaid绘制完整的上传执行流程图,辅助团队理解关键节点:

sequenceDiagram

participant A as Android Client

participant S as Struts2 Server

participant DB as Local DB / Log

A->>A: 用户选择多个文件(Intent)

A->>A: URI解析 → InputStream获取

A->>A: 构建MultipartBody(含进度监听)

A->>S: 发起POST请求(OkHttp异步)

S->>S: fileUpload拦截器解析multipart

S->>S: MIME类型校验(Magic Number)

S->>S: 文件重命名 + 目录隔离存储

alt 所有文件合法

S-->>A: 返回JSON成功响应

S->>DB: 记录上传日志

else 存在非法文件

S-->>A: 返回4xx错误 + 错误详情

S->>DB: 记录安全审计日志

end

该流程图清晰展示了数据流动路径、校验环节与异常分支,可用于技术评审与新人培训。

此外,在客户端增加上传统计埋点:

EventTracker.track("upload_started", "file_count", selectedUris.size());

EventTracker.track("upload_completed", "total_bytes", totalBytesSent);

EventTracker.track("upload_failed", "error_code", errorCode);

这些数据可用于后续分析用户行为模式与系统可用性指标。

本文还有配套的精品资源,点击获取

简介:在Android应用中,常需将多个用户选择的文件上传至服务器进行处理,Struts2作为主流Java Web框架,提供了稳定的后端支持。本文详细介绍了通过OkHttp在Android端实现多文件选择与上传,并在Struts2服务端接收和保存文件的全流程。涵盖Intent Chooser获取文件、Multipart请求构建、Struts2文件上传拦截器配置及Action处理逻辑,同时强调了文件大小限制、异常处理、安全校验与上传进度显示等关键问题,适用于需要实现跨平台文件传输的移动开发场景。

本文还有配套的精品资源,点击获取