Nginx安装与服务器集群搭建实战包

本文还有配套的精品资源,点击获取

简介:Nginx是一款高性能的HTTP和反向代理服务器,以其高稳定性、低内存消耗和强大的并发处理能力,广泛应用于Web服务和服务器集群构建。本文基于“nginx-1.8.1”安装包,详细讲解在Linux系统下的源码编译安装流程,涵盖系统准备、解压配置、编译安装、启动测试及核心配置方法,并深入介绍如何利用Nginx实现反向代理与负载均衡,搭建高效服务器集群。同时涵盖缓存、SSL加密、访问控制等高级功能配置,帮助用户全面掌握Nginx的实际部署与应用。

1. Nginx简介与核心优势

Nginx的设计哲学与架构特点

Nginx采用事件驱动、异步非阻塞I/O模型,通过单线程循环处理成千上万的并发连接,避免了传统多进程/多线程服务器的上下文切换开销。其核心架构由一个主进程(Master)和多个工作进程(Worker)组成,Worker进程独立处理请求,充分利用多核CPU性能。

与传统Apache的对比分析

| 特性 | Nginx | Apache(Prefork模式) |

|---|---|---|

| 并发模型 | 异步非阻塞 | 同步阻塞 |

| 内存占用 | 极低(每连接约2KB) | 高(每进程数MB级) |

| 静态资源性能 | 高吞吐、低延迟 | 相对较低 |

| 动态内容处理 | 通过反向代理交由后端 | 内建支持(如mod_php) |

# 典型高并发场景下的轻量配置示例

worker_processes auto;

events {

use epoll; # Linux高效事件通知机制

worker_connections 10240;

}

该设计使Nginx在CDN、API网关、微服务入口等场景中成为云原生架构的首选反向代理组件。

2. Nginx安装环境准备与系统依赖配置

在部署高性能 Web 服务架构时,Nginx 的稳定运行高度依赖于底层操作系统的兼容性、硬件资源的合理分配以及编译或运行环境的完整配置。一个经过科学规划和精细化设置的安装前环境,不仅能显著提升 Nginx 的启动效率与并发处理能力,还能为后续的安全加固、性能调优和集群扩展打下坚实基础。本章将围绕“环境准备”这一核心环节,从操作系统支持、硬件资源配置、编译工具链搭建到用户权限与目录结构设计等多个维度展开系统性讲解,帮助读者构建一套符合生产级要求的 Nginx 部署基线。

无论是选择源码编译安装以获得最大灵活性,还是采用包管理器快速部署用于开发测试,都需要对底层依赖有清晰认知。尤其在企业级应用场景中,定制化模块集成(如第三方认证、Lua 脚本支持)往往要求手动编译 Nginx,这就使得对 GCC 工具链、PCRE 正则库、zlib 压缩库和 OpenSSL 加密库等关键组件的掌握成为必要技能。此外,安全最佳实践也强调应避免以 root 用户直接运行 Nginx 进程,因此必须提前创建专用运行账户并规划合理的文件系统布局。

更为重要的是,不同 Linux 发行版(如 CentOS、Ubuntu、Debian、AlmaLinux 等)在软件包命名、仓库策略及默认权限机制上存在差异,若不加以区分地使用统一命令可能导致依赖缺失或版本冲突。例如, yum 与 apt 在安装相同功能库时所使用的包名可能完全不同,这种细微差别在跨平台部署时极易引发问题。通过本章的学习,读者将能够根据实际服务器环境精准识别所需依赖项,并完成标准化的前置配置流程。

接下来的内容将深入剖析各个子模块的技术细节,结合代码示例、流程图与对比表格,全面展示如何为 Nginx 构建一个健壮、安全且可维护的运行环境。

2.1 系统平台与硬件要求分析

在决定部署 Nginx 之前,首要任务是评估目标主机的操作系统兼容性与硬件资源配置是否满足基本需求。虽然 Nginx 以其轻量高效著称,能够在低配环境中良好运行,但在高并发、大规模流量场景下,系统的稳定性与响应速度仍直接受限于底层平台的支持能力。因此,合理选择操作系统版本、CPU 核心数、内存容量及磁盘 I/O 性能,是确保 Nginx 高效运转的前提条件。

2.1.1 支持的操作系统版本(Linux发行版兼容性)

Nginx 原生支持多种类 Unix 操作系统,包括主流的 Linux 发行版、FreeBSD、macOS(主要用于开发调试),其中 Linux 是生产环境中最广泛使用的平台。以下为常见发行版及其推荐使用情况:

| 操作系统 | 推荐版本 | 包管理器 | 是否官方支持静态编译 |

|---|---|---|---|

| CentOS / RHEL | 7.x ~ 9.x | yum / dnf | ✅ 官方提供 RPM 包 |

| AlmaLinux / Rocky Linux | 8.x ~ 9.x | dnf | ✅ 兼容 RHEL 生态 |

| Ubuntu | 20.04 LTS, 22.04 LTS | apt | ✅ 提供 nginx-full 包 |

| Debian | 10 (Buster), 11 (Bullseye), 12 (Bookworm) | apt | ✅ 社区维护良好 |

| SUSE Linux Enterprise Server | 15+ | zypper | ✅ SUSE 官方仓库支持 |

说明 :LTS(Long Term Support)版本因其长期更新支持和更高的稳定性,特别适合用于生产环境部署 Nginx。非 LTS 版本虽功能较新,但生命周期短,不适合关键业务系统。

值得注意的是,尽管大多数现代 Linux 发行版都可通过包管理器直接安装 Nginx(如 sudo apt install nginx 或 sudo yum install nginx ),但这通常安装的是由发行版维护者打包的“通用版本”,其编译参数固定,无法灵活启用或禁用特定模块(如 http_ssl_module 、 http_geoip_module )。对于需要深度定制的场景(如集成 OpenResty 或第三方模块),建议采用源码编译方式,此时操作系统的 GNU 工具链完整性就显得尤为关键。

flowchart TD

A[开始部署 Nginx] --> B{选择操作系统}

B --> C[CentOS/RHEL]

B --> D[Ubuntu/Debian]

B --> E[AlmaLinux/Rocky]

C --> F[检查 EPEL 仓库]

D --> G[启用 universe 仓库]

E --> H[同步 dnf 缓存]

F --> I[安装 nginx 或编译依赖]

G --> I

H --> I

I --> J[Nginx 成功运行]

该流程图展示了基于不同 Linux 发行版进行 Nginx 部署的基本路径。无论选择哪种系统,最终都需要确保基础开发工具和库文件齐全,否则源码编译阶段将失败。

2.1.2 CPU、内存与磁盘空间的最低与推荐配置

Nginx 的资源消耗相对较低,但由于其事件驱动模型会利用多核 CPU 并行处理连接,合理的硬件配置仍至关重要。以下是针对不同规模应用的资源配置建议:

| 应用场景 | 最低配置 | 推荐配置 | 说明 |

|---|---|---|---|

| 开发/测试环境 | 1核 CPU, 512MB RAM, 5GB 磁盘 | 2核 CPU, 1GB RAM, 10GB 磁盘 | 可运行基本静态服务 |

| 中小型网站(日均百万 PV) | 2核 CPU, 2GB RAM, 20GB SSD | 4核 CPU, 4GB RAM, 50GB SSD | 启用缓存后需更多内存 |

| 大型反向代理/微服务网关 | 4核 CPU, 8GB RAM, 100GB SSD | 8核以上, 16GB+, NVMe SSD | 高并发连接数 >5万 |

| CDN 边缘节点 | 2核 CPU, 4GB RAM, 快速本地存储 | 多核 + 内存映射优化 | 注重 I/O 吞吐能力 |

- CPU :Nginx 主进程不参与请求处理,仅负责管理工作进程;每个 worker 进程独立运行在一个 CPU 核心上。因此,worker 数量一般设置为 CPU 核心数。若开启

multi_accept on;和epoll事件模型,单个进程可高效处理数千并发连接。 -

内存 :每万个活跃 HTTP 连接大约占用 2~3MB 内存。假设最大并发连接数为 100,000,则至少需要预留 300MB 专用于连接状态维护。加上缓存、日志缓冲区及其他开销,总内存不应低于 4GB。

-

磁盘 :

- 至少保留 5GB 空间用于安装 Nginx 二进制文件、配置文件、日志和临时目录。

- 若启用

proxy_cache或fastcgi_cache,建议使用 SSD 并单独挂载分区,防止日志写入影响缓存性能。 - 日志轮转策略需配合

logrotate工具,避免磁盘被大量 access.log 占满。

# 查看当前系统资源信息(适用于大多数 Linux 发行版)

free -h # 显示内存使用情况

lscpu # 查看 CPU 核心数与架构

df -h / # 查看根分区磁盘空间

cat /proc/meminfo | grep MemTotal

cat /proc/cpuinfo | grep "model name" | uniq

逐行解释 :

- free -h :以人类可读格式输出内存总量、已用、空闲等信息,单位自动转换为 MB/GB。

- lscpu :显示 CPU 架构详情,包括 socket 数、核心数、线程数,有助于确定 Nginx 的 worker_processes 设置值。

- df -h / :检查根目录所在磁盘的可用空间,确保有足够的空间存放日志和缓存数据。

- /proc/meminfo 和 /proc/cpuinfo 是内核提供的虚拟文件接口,可用于脚本自动化检测硬件配置。

综上所述,在部署 Nginx 前必须综合考量操作系统生态与物理资源配置。选择稳定的 LTS 发行版可以降低维护成本,而合理的硬件投入则是保障高并发服务能力的关键。下一节将进一步探讨编译环境所需的各类依赖库及其安装方法。

2.2 编译环境依赖项安装

当选择从源码编译 Nginx 时,必须预先安装一系列构建工具和运行时依赖库。这些组件不仅影响编译过程能否顺利完成,还决定了 Nginx 是否具备 SSL 支持、URL 重写、压缩传输等核心功能。理解各依赖的作用机制,并能在不同 Linux 发行版中准确安装,是实现定制化 Nginx 构建的基础能力。

2.2.1 GCC编译器与GNU Make工具链配置

Nginx 使用 C 语言编写,其源码需要通过 GCC(GNU Compiler Collection)进行编译生成可执行文件。同时,构建过程依赖 GNU Make 来解析 Makefile 并执行编译指令。因此,完整的工具链包含以下核心组件:

-

gcc:C 编译器,负责将.c源文件编译为目标对象文件(.o)。 -

make:构建自动化工具,依据 Makefile 中定义的规则组织编译顺序。 -

g++(可选):若集成某些 C++ 编写的第三方模块(如 Google Pagespeed),则需要。 -

autoconf,automake,libtool(部分模块需要):用于生成 configure 脚本。

安装命令如下:

# 在基于 Red Hat 的系统(CentOS/RHEL/AlmaLinux)上

sudo yum groupinstall "Development Tools" -y

# 或使用 dnf(RHEL 8+)

sudo dnf groupinstall "Development Tools" -y

# 在基于 Debian 的系统(Ubuntu/Debian)上

sudo apt update

sudo apt install build-essential -y

参数说明 :

- "Development Tools" 是 yum/dnf 中的软件包组名称,包含 gcc、make、binutils 等常用开发工具。

- build-essential 是 Debian 系统中的元包(meta-package),安装后会自动拉取所有必要的编译工具。

验证安装是否成功:

gcc --version

make --version

预期输出类似:

gcc (GCC) 11.4.1 20231013 (Red Hat 11.4.1-2)

make (GNU Make) 4.3

一旦工具链准备就绪,即可进入下一步——安装 Nginx 所依赖的功能库。

2.2.2 PCRE、zlib与OpenSSL库的作用与安装方法

Nginx 的许多高级特性依赖外部库支持,主要包括以下三个:

| 库名 | 功能 | 对应 Nginx 模块 | 是否必需 |

|---|---|---|---|

| PCRE | 正则表达式支持 | http_rewrite_module | ✅ 是(默认启用) |

| zlib | GZIP 压缩 | http_gzip_module | ✅ 是(推荐启用) |

| OpenSSL | TLS/SSL 加密 | http_ssl_module | ⚠️ 按需启用 |

(1)PCRE(Perl Compatible Regular Expressions)

PCRE 库允许 Nginx 在 location 、 if 、 rewrite 等指令中使用正则匹配。没有它,URL 重写功能将不可用。

安装方式:

# CentOS/RHEL/AlmaLinux

sudo yum install pcre-devel pcre -y

# Ubuntu/Debian

sudo apt install libpcre3 libpcre3-dev -y

(2)zlib(压缩库)

zlib 实现了 DEFLATE 压缩算法,使 Nginx 能够对响应内容进行 GZIP 压缩,减少网络传输体积。

# CentOS/RHEL/AlmaLinux

sudo yum install zlib-devel zlib -y

# Ubuntu/Debian

sudo apt install zlib1g zlib1g-dev -y

(3)OpenSSL(安全套接层)

OpenSSL 提供了 SSL/TLS 协议实现,是启用 HTTPS 的前提。若计划配置 SSL 证书或支持 HTTP/2,必须安装。

# CentOS/RHEL/AlmaLinux

sudo yum install openssl-devel openssl -y

# Ubuntu/Debian

sudo apt install libssl-dev openssl -y

注意:某些旧版系统可能默认安装的是 LibreSSL(如部分 FreeBSD),需确认兼容性。

下面是一个典型的 ./configure 示例,明确指定这些库的位置:

./configure

--prefix=/usr/local/nginx

--with-http_ssl_module

--with-http_gzip_static_module

--with-pcre

--with-zlib=/root/zlib-1.2.11

--with-openssl=/root/openssl-1.1.1w

此命令显式指定了 zlib 和 OpenSSL 的源码路径,适用于需要自定义版本的情况。

2.2.3 依赖包在不同Linux发行版中的安装命令(yum vs apt)

由于不同发行版的包管理系统存在命名差异,开发者容易混淆。下表总结了主要依赖在各平台上的安装包名:

| 功能 | CentOS/RHEL (yum/dnf) | Ubuntu/Debian (apt) |

|---|---|---|

| 编译工具链 | @development 或 Development Tools | build-essential |

| PCRE 开发库 | pcre-devel | libpcre3-dev |

| zlib 开发库 | zlib-devel | zlib1g-dev |

| OpenSSL 开发库 | openssl-devel | libssl-dev |

| wget/curl(下载工具) | wget , curl | wget , curl |

graph LR

A[开始编译 Nginx] --> B{操作系统类型?}

B -->|CentOS/RHEL| C[yum install pcre-devel zlib-devel openssl-devel]

B -->|Ubuntu/Debian| D[apt install libpcre3-dev zlib1g-dev libssl-dev]

C --> E[运行 ./configure]

D --> E

E --> F[执行 make && make install]

F --> G[Nginx 安装完成]

该流程图清晰展示了跨平台依赖安装的决策路径。无论使用哪种系统,只要按照对应命令安装开发库,即可顺利进入编译阶段。

2.3 用户权限与目录结构规划

为了增强安全性并遵循最小权限原则,Nginx 不应以 root 用户身份长期运行工作进程。正确的做法是创建专用系统用户和组,并合理规划安装路径与文件权限结构。

2.3.1 创建专用运行用户与组的安全考量

默认情况下,Nginx 主进程以 root 权限启动(以便绑定 80/443 端口),但工作进程应降权运行于普通用户之下,以防漏洞导致提权攻击。

创建专用用户:

# 创建名为 nginx 的系统用户,无登录权限,主目录设为 /nonexistent

sudo useradd --system --no-create-home --shell /sbin/nologin nginx

# 查看用户是否存在

id nginx

修改 Nginx 配置文件中的用户声明:

# /usr/local/nginx/conf/nginx.conf

user nginx nginx;

worker_processes auto;

说明 :

--system表示创建系统账户,不会出现在图形化登录界面;--no-create-home节省空间;/sbin/nologin防止 SSH 登录。

安全优势:

- 即使攻击者通过缓冲区溢出获取 shell,也只能以 nginx 用户身份操作,难以进一步渗透。

- 日志文件、缓存目录等可设置为该用户专属,避免权限混乱。

2.3.2 安装路径选择与文件系统布局设计原则

合理的目录结构有助于后期维护和升级。推荐采用如下标准布局:

| 目录路径 | 用途 | 权限设置 |

|---|---|---|

/usr/local/nginx/ | 安装根目录 | root:root 755 |

├── conf/ | 配置文件 | root:nginx 644 |

├── logs/ | 日志文件 | nginx:nginx 644 |

├── html/ | 默认站点根目录 | nginx:nginx 755 |

└── sbin/nginx | 可执行文件 | root:root 755 |

创建目录结构示例:

sudo mkdir -p /usr/local/nginx/{conf,logs,html,sbin}

sudo chown -R root:nginx /usr/local/nginx

sudo chmod 755 /usr/local/nginx

sudo touch /usr/local/nginx/logs/access.log /usr/local/nginx/logs/error.log

sudo chown nginx:nginx /usr/local/nginx/logs/*.log

该结构实现了职责分离:

- 配置文件由管理员维护,只读访问;

- 日志由 Nginx 自动写入,无需频繁干预;

- HTML 内容可通过 CI/CD 流水线自动发布。

通过上述系统性准备,已为 Nginx 的源码编译与稳定运行奠定了坚实基础。后续章节将在此基础上展开具体的编译与配置实战。

3. Nginx源码编译与构建流程详解

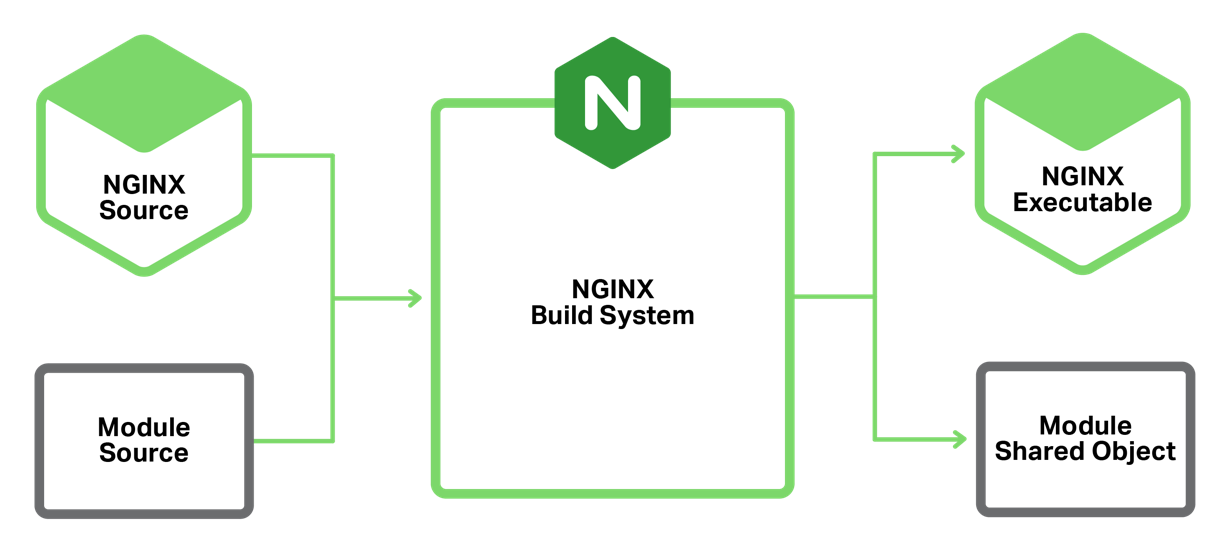

在现代高性能服务架构中,直接使用操作系统包管理器(如 yum 或 apt )安装 Nginx 虽然便捷,但往往无法满足对性能、安全性和功能扩展的深度定制需求。尤其在生产环境中,企业级部署通常要求剔除不必要的模块以减小攻击面、集成第三方模块增强功能(如动态限流、JWT 认证),或启用特定版本的加密库支持最新 TLS 标准。为此, 从源码编译构建 Nginx 成为高阶运维和架构师必须掌握的核心技能 。

本章将系统性地解析 Nginx 源码编译全过程,涵盖从官方获取可信代码包到最终生成可执行文件的每一个关键环节。我们将深入剖析 ./configure 脚本的工作机制,理解其如何根据用户输入生成适配当前系统的 Makefile;随后详细拆解 make 和 make install 的内部逻辑,揭示编译阶段的目标文件依赖关系以及安装阶段的目录结构组织策略。整个过程不仅涉及底层构建工具链的协同工作原理,还包括安全性校验、模块化设计思想与跨平台兼容性的综合考量。

通过本章的学习,读者将具备独立完成定制化 Nginx 构建的能力,并能针对不同业务场景优化编译参数,为后续实现 HTTPS 加速、反向代理增强、微服务网关集成等高级应用打下坚实基础。

3.1 源码获取与完整性校验

构建一个可信且稳定的 Nginx 环境,首要任务是确保所使用的源码来自官方渠道并未经篡改。这不仅是软件部署的基本安全原则,更是防止后门植入、漏洞利用等风险的关键防线。Nginx 官方提供完整的发布历史记录和数字签名验证机制,使得开发者可以在获取源码的同时进行完整性与真实性双重校验。

3.1.1 官方下载地址与PGP签名验证机制

Nginx 源码可通过其官方网站 https://nginx.org/en/download.html 获取。推荐选择 Mainline version(主线版本) ,因其持续更新、包含最新特性与安全修复,适用于大多数生产环境。例如:

wget https://nginx.org/download/nginx-1.25.3.tar.gz

wget https://nginx.org/download/nginx-1.25.3.tar.gz.asc # PGP 签名文件

为了验证该压缩包未被篡改,需使用 PGP(Pretty Good Privacy)签名技术。Nginx 团队使用私钥对每个发布包进行签名,用户则通过公钥验证签名的有效性。

首先导入 Nginx 官方 GPG 公钥:

gpg --keyserver hkp://keyserver.ubuntu.com --recv-keys ABF5BD827BD9BF62

该命令从 Ubuntu 密钥服务器拉取 Nginx 发布团队的公钥(指纹为 ABF5BD827BD9BF62 )。成功导入后,执行签名验证:

gpg --verify nginx-1.25.3.tar.gz.asc nginx-1.25.3.tar.gz

若输出显示 “Good signature from ‘Maxim Dounin mdounin@nginx.com ’”,并且没有“WARNING: This key is not certified”之类的警告,则说明文件完整且来源可信。

| 验证步骤 | 命令 | 目的 |

|---|---|---|

| 下载源码包 | wget ...tar.gz | 获取原始代码 |

| 下载签名文件 | wget ...asc | 获取数字签名 |

| 导入公钥 | gpg --recv-keys | 准备验证环境 |

| 执行验证 | gpg --verify | 确认文件未被篡改 |

此四步构成了标准的开源软件信任链建立流程,广泛应用于 Linux 内核、OpenSSL、PostgreSQL 等项目中。

graph TD

A[访问官方下载页] --> B[下载 .tar.gz 源码包]

B --> C[下载对应 .asc 签名文件]

C --> D[导入官方GPG公钥]

D --> E[执行gpg --verify验证]

E --> F{验证成功?}

F -->|是| G[进入解压与检查流程]

F -->|否| H[拒绝使用,重新下载]

上述流程图清晰展示了从获取到验证的完整路径,强调了每一步的安全意义。特别是在金融、政务等高安全等级系统中,跳过 PGP 验证被视为重大安全隐患。

代码逻辑分析与参数说明

以下是对核心命令的逐行解读:

gpg --keyserver hkp://keyserver.ubuntu.com --recv-keys ABF5BD827BD9BF62

-

gpg:GNU Privacy Guard 工具,用于加密与签名操作。 -

--keyserver:指定远程密钥服务器地址,hkp://是 HTTP Key Protocol 协议。 -

--recv-keys:从服务器接收指定 ID 的公钥。 -

ABF5BD827BD9BF62:Nginx 维护者 Maxim Dounin 的公钥指纹,唯一标识身份。

gpg --verify nginx-1.25.3.tar.gz.asc nginx-1.25.3.tar.gz

-

--verify:执行签名验证操作。 - 第一个参数

.asc文件是签名数据。 - 第二个参数

.tar.gz是待验证的数据文件。 - GPG 会自动提取

.asc中的签名信息,用本地已知公钥解密并比对哈希值。

只有当两个哈希一致时,才判定为“有效签名”。这种非对称加密机制保证了即使攻击者替换源码,也无法伪造合法签名。

3.1.2 解压tar.gz包并检查目录结构一致性

完成签名验证后,即可安全解压源码包:

tar -zxvf nginx-1.25.3.tar.gz

cd nginx-1.25.3

建议使用 -z (解压 gzip)、 -x (提取)、 -v (显示过程)、 -f (指定文件)组合选项。解压完成后,应检查目录结构是否符合预期:

ls -F

正常输出应包含如下子目录:

| 目录 | 功能描述 |

|---|---|

| auto/ | 自动化配置脚本集(核心为 configure) |

| conf/ | 默认配置文件模板(如 mime.types, nginx.conf) |

| src/ | Nginx 核心 C 源码与模块实现 |

| html/ | 默认静态页面(index.html, 50x.html) |

| man/ | 手册页文档(nginx.8) |

| objs/ | 编译过程中生成的目标文件目录(由 configure 创建) |

其中 auto/ 目录尤为关键,它包含了 configure 脚本运行时调用的一系列辅助脚本,如 auto/sources 定义模块源文件列表, auto/cc/gcc 设置 GCC 编译参数等。

可通过以下命令快速确认关键文件存在性:

find . -name "configure" -type f

# 输出:./auto/configure

此外,建议对比官网公布的源码树结构,确保无多余隐藏文件或异常目录。可借助 tree 命令可视化查看:

tree -L 2

输出示例:

.

├── auto

│ ├── cc

│ ├── lib

│ └── os

├── conf

│ ├── fastcgi.conf

│ ├── koi-win

│ └── nginx.conf

├── configure

├── html

│ ├── index.html

│ └── 50x.html

└── src

├── core

├── event

└── http

若发现未知 .so 文件、 .sh 脚本或非常规命名目录(如 .git , tmp ),应立即终止构建流程,重新下载验证。

异常检测脚本示例

为提升自动化程度,可编写简单 Shell 脚本辅助检查:

#!/bin/bash

TAR_FILE="nginx-1.25.3.tar.gz"

DIR_NAME="nginx-1.25.3"

if ! gpg --verify "${TAR_FILE}.asc" "$TAR_FILE"; then

echo "❌ GPG 验证失败,请检查网络或重新下载"

exit 1

fi

tar -zxvf "$TAR_FILE"

if [ ! -d "$DIR_NAME" ]; then

echo "❌ 解压失败,目录不存在"

exit 1

fi

cd "$DIR_NAME"

EXPECTED_FILES=("configure" "src" "conf" "html")

MISSING=()

for f in "${EXPECTED_FILES[@]}"; do

if [ ! -e "$f" ]; then

MISSING+=("$f")

fi

done

if [ ${#MISSING[@]} -gt 0 ]; then

echo "❌ 缺失以下关键组件: ${MISSING[*]}"

exit 1

else

echo "✅ 源码完整性检查通过"

fi

该脚本实现了自动化的“下载 → 验签 → 解压 → 结构检查”闭环流程,适合集成进 CI/CD 流水线中,保障构建起点的安全可控。

3.2 ./configure配置脚本深度解析

./configure 是 Nginx 构建流程中最关键的前置步骤,其作用是根据目标系统的软硬件环境和用户指定选项,生成适配的 Makefile 和相关头文件定义。它决定了最终二进制程序的功能范围、安装路径、运行权限及模块组成,直接影响 Nginx 的性能表现与安全性边界。

3.2.1 常用配置选项说明(–prefix, –conf-path, –user, –group)

configure 脚本接受大量参数来控制构建行为。以下是生产环境中最常用的核心选项及其含义:

| 参数 | 默认值 | 说明 |

|---|---|---|

--prefix=PATH | /usr/local/nginx | 安装根目录,所有其他路径基于此 |

--conf-path=FILE | prefix/conf/nginx.conf | 主配置文件位置 |

--error-log-path=FILE | prefix/logs/error.log | 错误日志路径 |

--pid-path=FILE | prefix/logs/nginx.pid | 存放主进程 PID 的文件 |

--lock-path=FILE | prefix/logs/nginx.lock | 锁文件路径(用于信号同步) |

--user=USER | nobody | worker 进程运行用户 |

--group=GROUP | nobody | worker 进程运行组 |

--with-http_ssl_module | 不启用 | 启用 HTTPS 支持 |

--with-http_v2_module | 不启用 | 启用 HTTP/2 |

--without-http_rewrite_module | 启用 | 禁用 rewrite 模块以减少依赖 PCRE |

典型生产环境配置命令如下:

./configure

--prefix=/etc/nginx

--conf-path=/etc/nginx/nginx.conf

--error-log-path=/var/log/nginx/error.log

--pid-path=/var/run/nginx.pid

--lock-path=/var/run/nginx.lock

--user=nginx

--group=nginx

--with-http_ssl_module

--with-http_v2_module

--with-http_realip_module

--with-http_gzip_static_module

该配置将 Nginx 完全融入 Linux 标准路径体系,便于与 systemd、logrotate 等工具集成。

参数影响分析

-

--prefix:一旦设定,其余路径若未显式指定,将自动继承。例如--prefix=/opt/nginx+--conf-path未设置 → 实际配置文件位于/opt/nginx/conf/nginx.conf。 -

--user/--group:决定 worker 进程的运行身份,避免以 root 权限运行带来安全风险。需提前创建相应用户:

bash useradd -r -s /sbin/nologin nginx -

--with-*与--without-*:用于显式启用或禁用模块。例如不使用 URL 重写功能时,可省略 PCRE 库依赖,降低系统复杂度。

3.2.2 模块启用与禁用策略(如禁用不必要模块以减小体积)

Nginx 采用模块化架构,允许在编译期灵活裁剪功能。合理禁用非必需模块不仅能减小二进制体积,还能减少潜在攻击面。

常见可安全禁用的模块包括:

| 模块 | 用途 | 是否建议禁用 |

|---|---|---|

http_rewrite_module | URL 重写(依赖 PCRE) | 若无需 rewrite 规则,可禁用 |

http_geoip_module | IP 地理定位 | 多数场景不需要 |

http_image_filter_module | 图片缩放处理 | 特定 CDN 场景外一般不用 |

mail 模块 | 邮件代理功能 | Web 服务中极少使用 |

禁用方式为添加 --without-MODULE_NAME 参数:

./configure

...

--without-http_rewrite_module

--without-http_geoip_module

--without-mail_module

--without-imap_module

同时,可通过 --add-module=PATH 添加第三方模块,如 nginx-module-vts (虚拟主机流量统计):

--add-module=/usr/src/nginx-modules/nginx-module-vts

构建完成后,可用 nginx -V 查看实际编译参数:

$ nginx -V

built by gcc 11.4.0 (Ubuntu 11.4.0-1ubuntu1~22.04)

configure arguments: --prefix=/etc/nginx ... --with-http_ssl_module ...

这有助于审计构建结果是否符合预期。

3.2.3 第三方模块集成方式预览(为后续扩展留出接口)

第三方模块极大拓展了 Nginx 的能力边界,如 OpenResty 生态中的 lua-nginx-module 可实现动态脚本逻辑。

集成流程如下:

- 下载模块源码(通常为 GitHub 仓库)

- 在

configure时通过--add-module引入路径 - 确保模块与当前 Nginx 版本兼容

示例:集成 echo-nginx-module

git clone https://github.com/openresty/echo-nginx-module.git

./configure --add-module=./echo-nginx-module

make && make install

之后可在配置中使用 echo 指令:

location /hello {

echo "Hello, compiled with echo module!";

}

未来章节将进一步探讨 Lua 模块、JWT 认证、动态限流等高级扩展。

graph LR

A[Nginx Core] --> B[HTTP Modules]

A --> C[Stream Modules]

B --> D[ngx_http_core_module]

B --> E[ngx_http_ssl_module]

B --> F[Third-party Module]

F --> G[Lua Scripting]

F --> H[Distributed Tracing]

该图展示了模块化架构的层次关系,体现核心与扩展之间的松耦合设计。

代码块:自定义模块检测脚本

#!/bin/bash

NGINX_SRC_DIR="./nginx-1.25.3"

MODULE_DIR="./custom-modules"

if [ ! -d "$MODULE_DIR" ]; then

echo "⚠️ 模块目录不存在,跳过集成"

exit 0

fi

cd "$NGINX_SRC_DIR"

./configure

--prefix=/opt/nginx-custom

--with-http_ssl_module

$(find "$MODULE_DIR" -maxdepth 1 -type d | sed 's/^/--add-module=/' | xargs)

-

find ... -type d:查找所有子目录 -

sed 's/^/--add-module=/':为每个目录前缀添加参数 -

xargs:将多行转为命令行参数传递

此脚本可用于批量集成多个第三方模块,提高构建效率。

3.3 make与make install执行过程剖析

3.3.1 编译阶段的依赖生成与目标文件创建原理

执行 make 后, Makefile 开始驱动编译流程。其本质是依据 .o 目标文件之间的依赖关系,按拓扑排序依次调用 gcc 编译各个 .c 文件。

Nginx 使用 auto/make 脚本动态生成 Makefile,其中关键规则如下:

objs/src/core/nginx.o: src/core/nginx.c

$(CC) -c $(CFLAGS) -o $@ $<

-

$@表示目标文件(objs/src/core/nginx.o) -

$<表示第一个依赖(src/core/nginx.c) -

$(CC)和$(CFLAGS)由 configure 根据系统探测结果设置

编译顺序大致为:

- Core 初始化模块(

src/core/*.c) - Event 事件驱动层(

src/event/*.c) - HTTP 协议栈(

src/http/*.c) - Filter 与 Handler 模块

- OS 特定适配代码(Linux epoll, FreeBSD kqueue)

GCC 编译参数通常包含:

-g -O2 -Wall -Wextra -Wno-unused-parameter ...

-

-O2:二级优化,平衡性能与调试能力 -

-Wall -Wextra:开启所有警告,便于发现潜在问题 -

-Wno-unused-parameter:忽略未使用参数警告(Nginx 多处函数签名统一)

最终链接成单一可执行文件:

gcc -o objs/nginx obj/*.o -lpcre -lssl -lcrypto -lz ...

静态链接为主,仅依赖少数动态库(OpenSSL、zlib、PCRE)。

3.3.2 安装阶段文件复制逻辑与符号链接管理

make install 并非编译,而是将已生成的文件复制到 --prefix 指定路径:

cp objs/nginx /etc/nginx/sbin/nginx

cp -r conf/* /etc/nginx/conf/

mkdir -p /var/log/nginx

同时创建必要的目录结构:

drwxr-xr-x /etc/nginx/

├── conf/

├── sbin/

├── logs/ -> /var/log/nginx (symlink)

└── run/ -> /var/run (symlink)

建议手动建立软链接以便全局调用:

ln -sf /etc/nginx/sbin/nginx /usr/local/bin/nginx

至此,Nginx 编译构建全流程完成,可结合 systemd 编写服务单元文件启动运行。

4. Nginx运行控制与核心配置实战

Nginx在完成源码编译和安装后,进入实际部署阶段的核心环节是运行控制与配置管理。这一过程不仅决定了服务能否稳定启动,更直接影响到系统的可用性、安全性与性能表现。从最基本的启停命令到复杂的反向代理策略,每一个配置项都承载着特定的语义逻辑,并需要结合具体业务场景进行合理设计。本章将深入剖析Nginx的服务生命周期管理机制,解析其配置文件的语法结构层次,以及如何通过 proxy_pass 、 upstream 等模块实现高效负载均衡与请求转发。整个内容由浅入深,既涵盖运维人员日常操作的关键命令,也面向架构师提供高可用部署的设计思路。

4.1 启动、停止与平滑重启机制

Nginx作为常驻后台进程(daemon)运行的Web服务器,其服务状态的管理依赖于主进程与工作进程之间的协作模型。理解这一模型对于实现零中断升级、动态重载配置至关重要。Nginx采用“主-从”架构,其中主进程负责读取配置、绑定端口、派生工作进程并监控其状态;而多个工作进程则并行处理客户端连接,基于事件驱动模型实现高效的I/O调度。

4.1.1 使用nginx二进制命令进行服务控制(-t, -s reload)

最常用的Nginx控制方式是通过其自带的二进制可执行程序 nginx 配合参数完成。这些命令无需依赖systemd或init脚本,在容器化环境中尤为灵活。

以下为常用控制指令及其作用说明:

| 命令 | 功能描述 |

|---|---|

nginx | 启动Nginx服务,默认使用配置文件 /usr/local/nginx/conf/nginx.conf |

nginx -t | 测试配置文件语法正确性,不实际启动服务 |

nginx -s stop | 快速终止所有进程(强制关闭) |

nginx -s quit | 优雅退出,等待当前请求处理完毕后再关闭 |

nginx -s reload | 平滑重载配置,启动新工作进程并逐步替换旧进程 |

nginx -c /path/to/config | 指定自定义配置文件路径启动 |

例如,执行配置测试命令:

/usr/local/nginx/sbin/nginx -t

输出示例:

nginx: the configuration file /usr/local/nginx/conf/nginx.conf syntax is ok

nginx: configuration file /usr/local/nginx/conf/nginx.conf test is successful

该命令会解析配置文件中的每个块、指令层级是否合法,变量引用是否存在拼写错误,监听端口是否被占用预检等。它是上线前必须执行的安全检查步骤。

再看一个典型的平滑重启流程:

/usr/local/nginx/sbin/nginx -s reload

此命令触发如下内部逻辑:

graph TD

A[发送SIGUSR1信号给主进程] --> B{主进程校验新配置}

B -- 配置错误 --> C[拒绝重载, 继续使用旧配置]

B -- 配置正确 --> D[fork新的工作进程]

D --> E[新工作进程绑定监听套接字]

E --> F[旧工作进程继续处理已有连接]

F --> G[当旧连接全部关闭后, 旧工作进程自动退出]

G --> H[完成平滑切换]

这种机制确保了在重载过程中不会丢失任何正在传输的数据,适用于高并发生产环境。

代码逻辑分析:Nginx信号处理机制

Nginx主进程通过 sigaction() 系统调用注册信号处理器,关键信号包括:

static void

ngx_signal_handler(int signo)

{

char *action;

ngx_int_t delay;

ngx_event_t *sigio_event;

ngx_process_t *process;

switch (signo) {

case ngx_signal_value(NGX_RECONFIGURE_SIGNAL):

action = "reconfiguring";

process = ngx_processes;

for (int i = 0; i < ngx_last_process; i++) {

if (process[i].pid == -1) continue;

if (process[i].channel[1]) {

// 向子进程发送重新加载通知

ngx_write_channel(process[i].channel[1],

&sig, sizeof(ngx_signal_t), log);

}

}

break;

case ngx_signal_value(NGX_QUIT_SIGNAL):

action = "shutting down";

ngx_quit = 1;

delay = 0;

break;

}

ngx_log_error(NGX_LOG_NOTICE, ngx_cycle->log, 0,

"received signal %d (%s), %s", signo, strsignal(signo), action);

}

逐行解读:

-

ngx_signal_value(NGX_RECONFIGURE_SIGNAL)对应SIGHUP,即-s reload触发的信号。 - 主进程遍历所有工作进程,并通过进程间通信通道(IPC channel)发送重载指令。

-

ngx_write_channel()是Nginx封装的跨进程消息传递函数,保证指令可靠送达。 - 子进程收到后会重新解析配置文件,若成功则继续服务,否则保持原状态。

- 整个过程无需中断现有TCP连接,真正实现了“热更新”。

参数说明:

signo: 接收到的信号编号,如SIGHUP=1,SIGINT=2ngx_quit: 全局标志位,设为1时表示准备退出ngx_write_channel: 内部函数,用于向指定子进程写入控制消息

这种方式相比Apache的 restart 命令(先杀后启),极大提升了服务连续性保障能力。

4.1.2 平滑升级与热部署实现原理分析

在不中断服务的前提下升级Nginx版本,称为“平滑升级”或“热升级”,是大型网站维护的重要技能。其实现依赖于二进制替换与进程接管机制。

操作步骤详解

假设当前运行的是 Nginx 1.20.1,需升级至 1.24.0:

-

备份旧二进制文件

bash cp /usr/local/nginx/sbin/nginx /usr/local/nginx/sbin/nginx.bak -

重新编译新版Nginx(保持相同configure选项)

bash ./configure --prefix=/usr/local/nginx --conf-path=/usr/local/nginx/conf/nginx.conf --with-http_ssl_module --with-http_v2_module --user=www --group=www make # 注意不要执行 make install -

替换二进制文件

bash cp objs/nginx /usr/local/nginx/sbin/nginx -

向原主进程发送

SIGUSR2信号

bash kill -USR2 $(cat /usr/local/nginx/logs/nginx.pid)

此时原主进程将重命名自身为nginx.pid.oldbin,并启动新版本的主进程。 -

验证新进程是否正常运行

bash ps aux | grep nginx

应看到两个主进程和对应的工作进程共存。 -

执行优雅退出旧主进程

bash kill -QUIT $(cat /usr/local/nginx/logs/nginx.pid.oldbin) -

确认服务仍正常响应

bash curl -I http://localhost

升级流程图解

sequenceDiagram

participant Admin

participant OldMaster as 旧主进程

participant NewMaster as 新主进程

participant Workers as 工作进程群

Admin->>OldMaster: kill -USR2

OldMaster->>OldMaster: 重命名 pid 文件为 .oldbin

OldMaster->>NewMaster: fork 新主进程

NewMaster->>Workers: 派生新工作进程,继承监听套接字

loop 客户端持续访问

client->>Workers: 发起HTTP请求

alt 请求由旧进程处理

Workers-->>client: 返回响应(旧版)

else 请求由新进程处理

Workers-->>client: 返回响应(新版)

end

end

Admin->>OldMaster: kill -QUIT

OldMaster->>Workers: 等待旧工作进程完成现有请求

Workers->>OldMaster: 全部退出后,主进程自杀

关键技术点解析

- 监听套接字继承 :新旧进程共享相同的socket描述符,因此都能接收新连接。

- 版本隔离 :旧连接由旧进程处理完为止,新连接由新进程接手。

- 无损切换 :整个过程对外表现为无缝迁移,用户无感知。

注意事项:

- 编译新版本时必须使用与原版本完全一致的

./configure参数,否则模块缺失会导致失败。- 若启用动态模块(

.so),需确认模块路径兼容。- 日志切割脚本、监控工具应适配PID变化。

该机制广泛应用于金融、电商等对SLA要求极高的系统中,是构建高可用网关的基础能力之一。

4.2 配置文件语法结构解析

Nginx的配置文件采用类C风格的嵌套块结构,具有清晰的作用域划分和继承特性。掌握其语法结构是编写健壮配置的前提。

4.2.1 全局块、events块与http块的功能划分

Nginx配置文件通常分为三大顶层上下文块: 全局块 、 events块 、 http块 ,它们分别控制不同层面的行为。

| 配置块 | 作用范围 | 常见指令 |

|---|---|---|

| 全局块 | 影响整个Nginx实例 | worker_processes , error_log , pid |

| events块 | 控制事件处理模型 | use , worker_connections , accept_mutex |

| http块 | 定义HTTP服务相关配置 | include mime.types , default_type , server |

标准配置骨架如下:

# 全局块

user www www;

worker_processes 4;

error_log /usr/local/nginx/logs/error.log;

pid /usr/local/nginx/logs/nginx.pid;

# events块

events {

use epoll;

worker_connections 10240;

multi_accept on;

}

# http块

http {

include mime.types;

default_type application/octet-stream;

log_format main '$remote_addr - $remote_user [$time_local] "$request" '

'$status $body_bytes_sent "$http_referer" '

'"$http_user_agent" "$http_x_forwarded_for"';

access_log /usr/local/nginx/logs/access.log main;

sendfile on;

keepalive_timeout 65;

upstream backend {

server 192.168.1.10:8080 weight=3;

server 192.168.1.11:8080;

}

server {

listen 80;

server_name example.com;

location / {

proxy_pass http://backend;

}

}

}

指令继承与覆盖规则

Nginx支持配置继承,子块可以继承父块的值,也可显式覆盖。例如:

http {

access_log /var/log/nginx/access.log combined;

server {

# 继承http块的日志设置

location /api/ {

access_log off; # 显式关闭日志

}

}

}

这使得精细化控制成为可能,比如只为敏感接口开启详细日志。

上下文嵌套合法性表

| 指令 | 可出现位置 |

|---|---|

listen | server块 |

server_name | server块 |

location | server或location块内 |

proxy_pass | location块 |

upstream | http块(不能嵌套) |

违反上下文规则将导致 nginx -t 报错,例如在 events 块中写 proxy_pass 会提示:

nginx: [emerg] "proxy_pass" directive is not allowed here in ...

4.2.2 server、location上下文匹配优先级规则

server 块用于定义虚拟主机, location 块则决定如何处理URI路径请求。两者的匹配顺序直接影响路由结果。

server匹配顺序

- 精确匹配

server_name example.com - 通配符前缀

*.example.com - 通配符后缀

mail.* - 正则表达式

~ ^.*.cdn.example.com$ - 默认server(首个或标记

default_server)

示例配置:

server {

listen 80 default_server;

server_name _;

return 444; # 关闭连接

}

server {

listen 80;

server_name www.example.com;

...

}

location匹配优先级

| 匹配类型 | 符号 | 优先级 |

|---|---|---|

| 精确匹配 | = | 最高 |

| 前缀匹配(最长) | 无符号 | 次之 |

| 前缀匹配(^~) | ^~ | 中断正则检测 |

| 正则匹配 | ~ 或 ~* | 按书写顺序 |

| 通用匹配 | / | 最低 |

案例说明:

location = /login {

# 仅匹配 /login,不带查询参数

proxy_pass http://auth-svc;

}

location ^~ /static/ {

# 匹配以 /static/ 开头,且不再检查正则

root /data/static;

}

location ~ .php$ {

# 动态脚本处理

fastcgi_pass 127.0.0.1:9000;

}

location / {

# 默认兜底

proxy_pass http://app-cluster;

}

请求 /static/css/app.css 将命中 ^~ /static/ ,即使后面有正则也不会被执行。

匹配流程图

graph TD

A[收到HTTP请求] --> B{解析Host头}

B --> C[查找匹配的server]

C --> D{解析URI路径}

D --> E[尝试精确匹配 location = /path]

E -->|命中| F[执行对应指令]

E -->|未命中| G[收集所有前缀匹配]

G --> H[选取最长前缀]

H --> I{是否有 ^~ 前缀?}

I -->|是| J[执行前缀块,跳过正则]

I -->|否| K[按顺序检查正则 ~ 和 ~*]

K --> L{正则命中?}

L -->|是| M[执行正则块]

L -->|否| N[执行最长前缀块]

此机制允许开发者构建复杂而精确的路由策略,例如动静分离、API网关路由、灰度发布等。

4.3 反向代理与负载均衡配置实践

Nginx最强大的功能之一是作为反向代理服务器,统一入口流量并分发至后端集群。结合 upstream 模块可实现高级负载均衡策略。

4.3.1 proxy_pass指令使用规范与头部信息传递控制

proxy_pass 用于将请求转发到指定地址,是最基础也是最关键的代理指令。

基本语法:

location /api/ {

proxy_pass http://192.168.1.10:8080/backend/;

}

注意路径拼接规则:

| 客户端请求 | proxy_pass目标 | 实际转发路径 |

|---|---|---|

/api/user | http://srv/backend/ | http://srv/backend/user |

/api/user | http://srv/backend | http://srv/backenduser ❌ |

推荐始终在末尾加斜杠以避免歧义。

头部控制常见配置

location /api/ {

proxy_pass http://backend;

# 清除默认Host头,防止泄露真实IP

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Forwarded-Proto $scheme;

# 超时与缓冲设置

proxy_connect_timeout 30s;

proxy_send_timeout 60s;

proxy_read_timeout 60s;

proxy_buffering on;

proxy_buffers 8 16k;

proxy_busy_buffers_size 32k;

}

参数说明:

-

$host: 客户端请求中的Host字段 -

$remote_addr: 客户端真实IP(可能为上一跳代理) -

$proxy_add_x_forwarded_for: 自动追加当前IP到X-Forwarded-For链 -

proxy_read_timeout: 从后端读取响应的最大时间,超时返回504

这些设置对于后端服务识别原始用户、调试问题、防止缓存污染至关重要。

4.3.2 upstream模块定义后端服务器集群

upstream 块定义一组后端服务器,供 proxy_pass 引用。

upstream app_cluster {

server 192.168.1.10:8080 weight=3 max_fails=2 fail_timeout=30s;

server 192.168.1.11:8080 weight=1;

server 192.168.1.12:8080 backup; # 备用节点

server 192.168.1.13:8080 down; # 标记为不可用

}

支持以下参数:

| 参数 | 说明 |

|---|---|

weight | 权重,影响轮询概率 |

max_fails | 连续失败次数阈值 |

fail_timeout | 失败后暂停服务的时间 |

backup | 仅当其他节点失效时才启用 |

down | 永久禁用该节点 |

还可启用健康检查(需商业版或OpenResty):

upstream backend {

zone backend 64k;

server 192.168.1.10:8080;

server 192.168.1.11:8080;

health_check interval=5s uri=/health pass=200;

}

4.3.3 轮询、加权轮询与IP哈希策略的应用场景比较

Nginx内置多种负载均衡算法:

| 策略 | 配置方式 | 特点 | 适用场景 |

|---|---|---|---|

| 轮询(Round Robin) | 默认 | 均匀分配 | 后端无状态服务 |

| 加权轮询 | weight=N | 按权重分配 | 异构服务器混合部署 |

| IP哈希 | ip_hash; | 同一IP始终访问同一节点 | 会话保持需求 |

| 最少连接 | least_conn; | 分配给活跃连接最少的节点 | 长连接服务 |

示例对比:

# 加权轮询

upstream weighted {

server srv1 weight=2;

server srv2 weight=1;

}

# IP哈希

upstream sticky {

ip_hash;

server srv1;

server srv2;

}

# 最少连接

upstream least {

least_conn;

server srv1;

server srv2;

}

性能建议:

对于微服务架构,推荐使用 加权轮询 + 健康检查 组合;

若需维持Session一致性,优先考虑应用层Token机制而非IP哈希;

在WebSocket等长连接场景中,least_conn更能体现优势。

综上所述,Nginx的运行控制与配置体系是一个高度模块化、可编程性强的网络治理平台。通过精准掌握启动机制、配置结构与代理策略,不仅可以满足常规Web服务需求,还能支撑起现代云原生环境下的复杂流量治理任务。

5. Nginx生产环境高级应用与运维优化

5.1 缓存机制与静态资源加速

在高并发Web服务场景中,合理利用缓存是提升系统性能、降低后端负载的关键手段。Nginx 提供了强大的反向代理缓存功能( proxy_cache ),可显著减少对上游服务器的重复请求,尤其适用于API接口返回结果稳定或静态资源频繁访问的业务场景。

5.1.1 proxy_cache_path 指令配置缓存目录与键值策略

使用 proxy_cache_path 可定义磁盘上的缓存存储路径及其行为参数:

http {

proxy_cache_path /var/cache/nginx levels=1:2

keys_zone=my_cache:10m

inactive=60m

max_size=1g;

server {

listen 80;

location /api/ {

proxy_pass http://backend;

proxy_cache my_cache;

proxy_cache_valid 200 302 10m;

proxy_cache_key $scheme$host$request_uri;

add_header X-Cache-Status $upstream_cache_status;

}

}

}

参数说明:

| 参数 | 说明 |

|---|---|

levels=1:2 | 定义缓存目录层级结构,采用哈希分层避免单目录文件过多 |

keys_zone=my_cache:10m | 共享内存区域名称及大小,用于保存缓存键和元数据 |

inactive=60m | 若缓存项60分钟未被访问,则自动清理 |

max_size=1g | 磁盘缓存最大容量,超出时按LRU策略淘汰旧条目 |

proxy_cache_valid | 设置不同HTTP状态码的默认缓存时间 |

proxy_cache_key | 自定义缓存键,影响命中率(注意是否包含 $arg_* 等动态变量) |

通过添加响应头 X-Cache-Status ,可以直观判断请求是否命中缓存:

- HIT :缓存命中

- MISS :未命中,已回源

- BYPASS :跳过缓存(如设置了 Cache-Control: no-cache )

- EXPIRED :缓存过期需刷新

5.1.2 缓存过期时间设置与命中率监控方法

为确保内容时效性,应根据资源类型精细化设置缓存周期:

proxy_cache_valid 200 301 302 1h; # 成功响应缓存1小时

proxy_cache_valid 404 1m; # 404错误也缓存1分钟防刷

proxy_cache_valid any 5m; # 其他所有响应统一缓存5分钟

结合 Nginx 日志格式扩展,实现缓存命中率统计分析:

log_format cache '$remote_addr - $remote_user [$time_local] '

'"$request" $status $body_bytes_sent '

'"$http_referer" "$http_user_agent" '

'$upstream_cache_status $request_time';

access_log /var/log/nginx/access.log cache;

随后可通过日志分析脚本统计命中率:

awk '{print $11}' /var/log/nginx/access.log | sort | uniq -c

输出示例:

1234 HIT

789 MISS

102 EXPIRED

建议结合 Prometheus + Grafana 构建可视化监控体系,采集 $upstream_cache_status 字段生成缓存命中趋势图。

5.2 HTTPS安全加固与TLS最佳实践

5.2.1 SSL证书申请与Nginx中配置全链路加密

启用 HTTPS 不仅保障传输安全,也是现代搜索引擎排名和浏览器兼容性的基本要求。推荐使用 Let’s Encrypt 提供的免费证书,配合 Certbot 工具自动化管理:

certbot certonly --nginx -d example.com -d www.example.com

生成证书后,在 Nginx 中配置如下:

server {

listen 443 ssl http2;

server_name example.com;

ssl_certificate /etc/letsencrypt/live/example.com/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/example.com/privkey.pem;

ssl_protocols TLSv1.2 TLSv1.3;

ssl_ciphers ECDHE-RSA-AES256-GCM-SHA512:DHE-RSA-AES256-GCM-SHA512;

ssl_prefer_server_ciphers off;

ssl_session_cache shared:SSL:10m;

ssl_session_timeout 10m;

location / {

proxy_pass http://internal_backend;

proxy_set_header Host $host;

proxy_set_header X-Forwarded-Proto https;

}

}

5.2.2 启用HTTP/2与严格传输安全(HSTS)策略

HTTP/2 支持多路复用、头部压缩等特性,大幅提升页面加载速度。只需在 listen 指令后添加 http2 即可启用。

同时部署 HSTS 响应头,强制客户端后续请求使用 HTTPS:

add_header Strict-Transport-Security "max-age=31536000; includeSubDomains" always;

注:首次HTTPS成功响应后,浏览器将记住该策略并在指定时间内自动跳转HTTPS,即使用户手动输入HTTP地址也无法绕过。

此外,还可配置 OCSP Stapling 提升 TLS 握手效率:

ssl_stapling on;

ssl_stapling_verify on;

resolver 8.8.8.8 valid=300s;

5.3 访问控制与流量限制机制

5.3.1 基于IP的allow/deny访问控制列表

对于管理后台或调试接口,可通过 IP 白名单限制访问:

location /admin/ {

allow 192.168.1.100;

allow 10.0.0.0/8;

deny all;

auth_basic "Admin Area";

auth_basic_user_file /etc/nginx/.htpasswd;

}

此配置先匹配允许规则,最后拒绝其余所有请求,顺序敏感。

5.3.2 limit_req 与 limit_conn 模块实现防刷限流

Nginx 内置模块支持精确控制请求频率和连接数:

http {

limit_req_zone $binary_remote_addr zone=api:10m rate=10r/s;

limit_conn_zone $binary_remote_addr zone=perip:10m;

server {

location /login/ {

limit_req zone=api burst=20 nodelay;

limit_conn perip 5;

proxy_pass http://auth_service;

}

}

}

-

limit_req_zone:基于IP创建每秒10次请求的限速区,突发允许20次 -

burst=20:令牌桶容量为20,超过则触发延迟排队 -

nodelay:允许突发请求立即处理而不延迟 -

limit_conn:限制每个IP最多5个并发连接

典型应用场景包括登录接口防护、API调用配额控制等。

5.4 日志分析与故障排查体系构建

5.4.1 error.log 与 access.log 格式定制与日志切割方案

自定义日志格式有助于快速定位问题:

log_format detailed '$remote_addr [$time_local] $request '

'$status $body_bytes_sent $request_time '

'"$http_referer" "$http_user_agent" '

'$http_x_forwarded_for $upstream_addr $upstream_response_time';

access_log /var/log/nginx/access.log detailed;

error_log /var/log/nginx/error.log warn;

使用 logrotate 实现日志轮转,防止磁盘撑爆:

# /etc/logrotate.d/nginx

/var/log/nginx/*.log {

daily

missingok

rotate 7

compress

delaycompress

notifempty

create 0640 www-data adm

sharedscripts

postrotate

nginx -s reload > /dev/null 2>&1 || true

endscript

}

5.4.2 利用日志定位5xx错误、超时与连接耗尽问题

当出现大量 502 Bad Gateway 错误时,通常源于后端服务异常或网络超时。检查 error.log 中的关键信息:

2025/04/05 13:22:10 [error] 1234#0: *567 connect() failed (111: Connection refused) while connecting to upstream

表明 Nginx 无法连接到 upstream server,需确认目标服务是否运行、端口开放、防火墙策略。

若存在超时现象:

upstream timed out (110: Connection timed out) while reading response header from upstream

应调整以下参数:

proxy_connect_timeout 10s;

proxy_send_timeout 10s;

proxy_read_timeout 30s;

结合 $upstream_response_time 分析慢请求分布:

awk '$NF > 5 {print}' /var/log/nginx/access.log

查找响应时间大于5秒的请求,进一步优化后端逻辑或数据库查询。

最终,建议集成 ELK 或 Loki 日志系统,建立集中化日志检索平台,支持跨节点聚合分析、告警触发等功能,全面提升运维可观测性。

本文还有配套的精品资源,点击获取

简介:Nginx是一款高性能的HTTP和反向代理服务器,以其高稳定性、低内存消耗和强大的并发处理能力,广泛应用于Web服务和服务器集群构建。本文基于“nginx-1.8.1”安装包,详细讲解在Linux系统下的源码编译安装流程,涵盖系统准备、解压配置、编译安装、启动测试及核心配置方法,并深入介绍如何利用Nginx实现反向代理与负载均衡,搭建高效服务器集群。同时涵盖缓存、SSL加密、访问控制等高级功能配置,帮助用户全面掌握Nginx的实际部署与应用。

本文还有配套的精品资源,点击获取