商用密码测评1(对称、非对称、哈希密码及服务器密码机)

目录

一、法规基础:2019 年密码法的核心框架与合规逻辑

1.1 密码的分类与商用密码定位

1.2 强制合规场景与密评要求

1.3 自主可控与国际兼容导向

二、技术核心:三大密码算法体系(原理 + 实践 + 场景)

2.1 对称密码算法:高效加密的 “基石”

2.1.1 技术原理深化

2.1.2 重点算法特性与实践案例

2.1.3 对称算法的 “密钥管理” 实践

2.2 非对称密码算法:解决 “密钥分发” 与 “身份认证”

2.2.1 核心原理:陷门单向函数

2.2.2 重点算法特性与协议适配

2.2.3 数字签名的完整流程(以 SM2 为例)

2.3 哈希算法:保障 “数据完整性” 的单向映射

2.3.1 技术原理:以 SM3 为例的迭代压缩

2.3.2 主流哈希算法的抗碰撞性对比

2.3.3 基于哈希的 MAC(HMAC):带密钥的完整性校验

三、应用形态:密码算法模式(场景化适配指南)

3.1 主流算法模式的特性与场景适配

3.2 模式选择的核心原则

3.3 TLS 协议中的商用密码套件应用

四、合规测评:GBT43206-2023《信息系统密码应用测评要求》

4.1 新旧标准核心差异对比

4.2 典型场景的测评要点(以云服务为例)

五、硬件载体:服务器密码机的安全设计与实践

5.1 硬件安全设计(核心防护手段)

5.2 三层密钥体系与实践案例(以某银行为例)

5.3 服务器密码机的测评关键指标

六、新兴场景:商用密码的适配与创新应用

6.1 物联网(IoT)场景

6.2 区块链场景

6.3 量子通信场景

七、总结:商用密码的 “逻辑闭环” 与核心价值

一、法规基础:2019 年密码法的核心框架与合规逻辑

2019 年密码法是我国商用密码领域的顶层设计法规,构建了 “分类管理、强制合规、自主可控” 的全链条治理体系,为技术落地与场景应用划定合规边界。

1.1 密码的分类与商用密码定位

- 三类密码划分:

- 核心密码 / 普通密码:用于保护国家秘密信息,由国家专门管理,不面向社会公众。

- 商用密码:用于保护非国家秘密信息(如企业数据、个人敏感信息),面向社会公众与市场主体。

- 商用密码的核心价值:既是保障数据安全的技术工具,也是关键领域(如金融、政务)合规的 “硬性要求”,需同时满足 “技术安全” 与 “法规适配”。

1.2 强制合规场景与密评要求

- 法定必用场景(《密码法》第二十一条):

- 关键信息基础设施(如电力调度系统、金融核心系统);

- 重要民生领域(医疗数据平台、社保系统、交通票务系统);

- 政务信息化项目(政府门户网站、电子政务云平台)。

- 密评强制要求:上述场景需通过 “密码应用安全性评估”(简称 “密评”),评估内容包括算法合规性、密钥管理安全性、设备适配性等,未通过密评的项目不得上线运行。

1.3 自主可控与国际兼容导向

- 自主研发鼓励:明确支持 SM 系列(SM1/SM2/SM3/SM4/SM9)、ZUC 等国密算法的研发与应用,禁止在关键场景使用 “境外未认证算法”(如早期的 DES、RSA1024)。

- 国际标准突破:推动国密算法成为国际标准(如 SM4、SM9 纳入 ISO/IEC 标准),解决 “跨境业务合规” 问题(如中资企业海外分支机构可通过国密算法实现全球数据安全传输)。

二、技术核心:三大密码算法体系(原理 + 实践 + 场景)

2.1 对称密码算法:高效加密的 “基石”

对称密码算法以 “单密钥” 为核心,加密与解密使用同一密钥,运算效率高(比非对称算法快 100-1000 倍),适用于大规模数据加密(如文件存储、实时流传输)。

2.1.1 技术原理深化

-

流密码:实时数据的 “轻量加密”

原理:通过 “伪随机数生成器” 产生与明文等长的 “密钥流”,逐字节与明文异或生成密文(异或运算可逆,密文与密钥流异或即可解密)。

-

典型实现:ZUC 算法通过 “线性反馈移位寄存器(LFSR)+ 非线性函数” 生成密钥流,避免密钥流可预测性,适配 5G 通信、物联网等 “低算力 + 实时传输” 场景。

-

分组密码:固定块数据的 “迭代加密”

- 原理:将明文分割为固定长度的分组(通常 128 比特),通过多轮 “替换 - 置换” 迭代加密(掩盖明文特征),SM4、AES 均采用此逻辑。

-

以 SM4 为例的 32 轮迭代步骤:

- 字节代换(S 盒):8 比特输入→8 比特输出,实现非线性变换;

- 行移位:对分组内数据按行循环移位,扩散明文信息;

- 列混淆:对列数据进行线性变换,增强数据关联性;

- 轮密钥加:将当前分组与子密钥异或,注入密钥信息(32 轮子密钥从 128 比特主密钥扩展生成)。

2.1.2 重点算法特性与实践案例

算法 分组 / 密钥长度 核心安全特性 典型应用场景(细化案例) SM1 均 128 比特 算法不公开(仅以 IP 核形式嵌入芯片);抗攻击设计:反电源分析、高低频检测复位、ROM 反逆向提取 1. 政务通终端:加密民警身份信息,防止设备丢失后数据泄露;2. 高端门禁系统:加密卡片与读卡器的通信数据,避免复制 SM4 均 128 比特 公开标准(ISO/IEC 18033-3);S 盒与 DES 相同,32 轮迭代,安全性≈AES128;适配 32 位处理器 1. 互联网平台:用户身份证号、银行卡号加密存储(符合《个人信息保护法》);2. 企业文件加密:员工电脑中的合同、财务数据加密 SM7 均 128 比特 算法不公开;支持 13.56MHz 非接触式通信,加密过程在 IC 卡内完成 1. 校园一卡通:加密卡内余额、消费记录,防止盗刷;2. 大型赛事门票:加密场次、持票人信息,杜绝伪造 ZUC 流密码(1 字节分组) 4G 国际标准(3GPP TS 33.102);含 128-EEA3(加密)、128-EIA3(完整性校验) 1. 5G 语音通信:加密手机与基站的语音流,防止监听;2. 物联网传感器:加密温湿度、设备状态等实时数据 AES 分组 128 比特;密钥 128/192/256 比特 全球主流算法,基于 “替换 - 置换网络(SPN)”;抗差分攻击、线性攻击能力强 1. 通用文件加密:Windows、Linux 系统的文件加密功能;2. 跨境电商:非敏感订单数据加密传输(兼容国际业务) 2.1.3 对称算法的 “密钥管理” 实践

对称算法的核心风险是 “密钥泄露”,需通过以下机制规避:

- 密钥定期轮换:如 SM4 加密的敏感数据,每 90 天更换一次主密钥;会话密钥(如 TCP 连接中的临时密钥)在通信结束后立即销毁。

- 密钥安全分发:通过非对称算法生成 “数字信封”(如用 SM2 公钥加密对称密钥 K),而非明文传输密钥(例:发送者用接收者 SM2 公钥加密 K,接收者用私钥解密获取 K)。

2.2 非对称密码算法:解决 “密钥分发” 与 “身份认证”

非对称密码算法以 “公钥 - 私钥对” 为核心,公钥公开(用于加密 / 验签)、私钥保密(用于解密 / 签名),运算效率低于对称算法,但能解决 “对称密钥分发难” 与 “身份不可抵赖” 问题。

2.2.1 核心原理:陷门单向函数

- 通俗解释:“单向函数” 指正向计算易、反向计算难(如大整数分解:将两个大质数相乘得 N 易,从 N 反推两个质数难);“陷门” 指仅私钥持有者掌握的 “反向计算线索”(如 RSA 私钥包含两个质数,可用于反向解密)。

- 两类主流安全基础:

- RSA:基于 “大整数分解困难性”,密钥长度需≥2048 比特(1024 比特已被破解,密评列为高风险)。

- ECC(椭圆曲线密码):基于 “椭圆曲线离散对数问题(ECDLP)”,同等安全强度下密钥长度远短于 RSA(如 256 比特 ECC≈2048 比特 RSA),SM2、SM9 均基于 ECC。

2.2.2 重点算法特性与协议适配

算法 安全基础 核心优势 典型应用(协议 / 场景) RSA 大整数分解困难性 兼容性强(支持 ISO/ITU/IETF 标准);支持加密、数字签名双功能 1. 数字证书:SSL/TLS 协议中服务器证书的签名(如网站 HTTPS);2. 传统金融:早期网银的密钥交换(现逐步被 SM2 替代) SM2 椭圆曲线离散对数问题(ECDLP) 256 比特密钥≈2048 比特 RSA 安全强度;签名格式优化(含公钥标识),避免 ECDSA 的 “随机数泄露” 风险;国密标准(GB/T 32918) 1. 政务云:跨部门数据传输的密钥交换;2. 手机银行:交易指令的数字签名(如转账确认) SM9 标识密码(基于 ECC) 以用户标识(手机号 / 邮箱 / SN 号)为公开,无需申请数字证书;减少 “证书管理” 成本(如百万级设备无需签发证书) 1. 物联网:智能设备身份认证(以设备 SN 号为公开);2. 云端加密:用户文件加密(以邮箱为公开,无需上传公钥) ECDSA ECDLP(国际标准) 密钥短、效率高,适配移动设备 1. 比特币:交易签名(非国密场景);2. 移动 APP:应用签名验证(如苹果 APP 的签名) 2.2.3 数字签名的完整流程(以 SM2 为例)

数字签名是 “身份认证 + 防抵赖” 的核心手段,步骤如下:

- 签名生成(发送方):

- 用 SM3 计算消息摘要(如 “转账 1000 元,收款方 A” 的摘要为 256 比特);

- 用 SM2 私钥对摘要加密,生成 “签名值”(包含 R、S 两个参数);

- 将 “原始消息 + 签名值 + SM2 公钥” 发送给接收方。

- 签名验证(接收方):

- 用相同的 SM3 计算消息摘要,得到摘要 H1;

- 用发送方 SM2 公钥解密签名值,得到摘要 H2;

- 对比 H1 与 H2:一致则消息未被篡改且来源可信,不一致则拒绝接收。

2.3 哈希算法:保障 “数据完整性” 的单向映射

哈希算法(又称杂凑函数)将任意长度输入映射为固定长度输出(杂凑值),核心特性为 “单向性”(无法从杂凑值反推输入)、“抗碰撞性”(不同输入难获相同杂凑值),用于数据完整性校验、口令存储、数字签名。

2.3.1 技术原理:以 SM3 为例的迭代压缩

SM3 处理任意长度消息(<2⁶⁴比特)分为三步:

- 填充:将消息长度补为 512 比特的整数倍,填充内容包含 “1+0 + 消息原始长度”(如 “abc” 共 24 比特,填充后为 512 比特),防止 “长度扩展攻击”(黑客通过已知杂凑值伪造更长消息的杂凑值)。

- 消息扩展:将 512 比特分组扩展为 132 个 32 比特 “扩展字”,通过 “循环左移、异或、模加” 生成,增强随机性(避免扩展字可预测)。

- 压缩函数:

- 初始哈希值:8 个 32 比特固定值(如 A=0x7380166F,B=0x4914B2B9);

- 64 轮压缩:每轮用扩展字更新哈希值,包含 “布尔函数(FF、GG)、模加、循环移位”;

- 最终输出:256 比特杂凑值(如输入 “abc”,SM3 杂凑值为 eaa9d7cc918112e2faa28091515faaa6696919fd2de42d1bfdd4abb16aa9f952)。

2.3.2 主流哈希算法的抗碰撞性对比

算法 输出长度 抗碰撞性(核心安全指标) 风险点与应用建议 SM3 256 比特 至今未被公开破解,碰撞概率≈10⁻⁷⁷(极低) 推荐用于国密场景:数字签名、消息认证码(MAC)、口令加密 SHA256 256 比特 抗碰撞性强,但属于国际算法 适用非国密场景:如开源软件的完整性校验(如 Linux 内核校验) SHA1 160 比特 2005 年被证明可人工构造碰撞(两个不同文件→相同 SHA1 值) 密评列为高风险,禁止使用(如某旧系统曾因用 SHA1 导致软件被篡改) MD5 128 比特 2004 年被破解,碰撞构造成本极低 完全禁用,仅用于历史数据兼容(如旧版文件校验) 2.3.3 基于哈希的 MAC(HMAC):带密钥的完整性校验

HMAC 是 “哈希算法 + 密钥” 的组合,解决 “单纯哈希无法身份认证” 的问题(单纯哈希易被篡改,HMAC 需密钥验证)。

-

HMAC-SM3 计算步骤:

- 密钥处理:若密钥长度<64 字节(SM3 分组长度),用 0x00 填充至 64 字节;若>64 字节,先用 SM3 计算哈希值(256 比特),再填充至 64 字节。

- 生成 inner key:密钥与 ipad(0x36 重复 64 次)异或。

- 计算 inner 哈希:inner key 与消息拼接,用 SM3 计算哈希值 H1(256 比特)。

- 生成 outer key:密钥与 opad(0x5C 重复 64 次)异或。

- 计算最终 HMAC 值:outer key 与 H1 拼接,用 SM3 计算哈希值(256 比特)。

-

应用场景:

- API 接口验证:客户端用 HMAC-SM3 生成请求签名,服务端验证签名(如某支付 API,防止黑客篡改 “金额” 参数);

- 口令存储:Linux/MySQL 用 HMAC-SHA256 加密口令(而非明文存储),如 MySQL 中 “123456” 的存储格式为

*6BB4837EB74329105EE4568DDA7DC67ED2CA2AD9(基于 SHA1 的 HMAC 变体)。

三、应用形态:密码算法模式(场景化适配指南)

密码算法模式是 “算法的使用方式”,决定加密效率、安全性与场景适配性,需根据 “并行需求、安全强度、资源限制” 选择。

3.1 主流算法模式的特性与场景适配

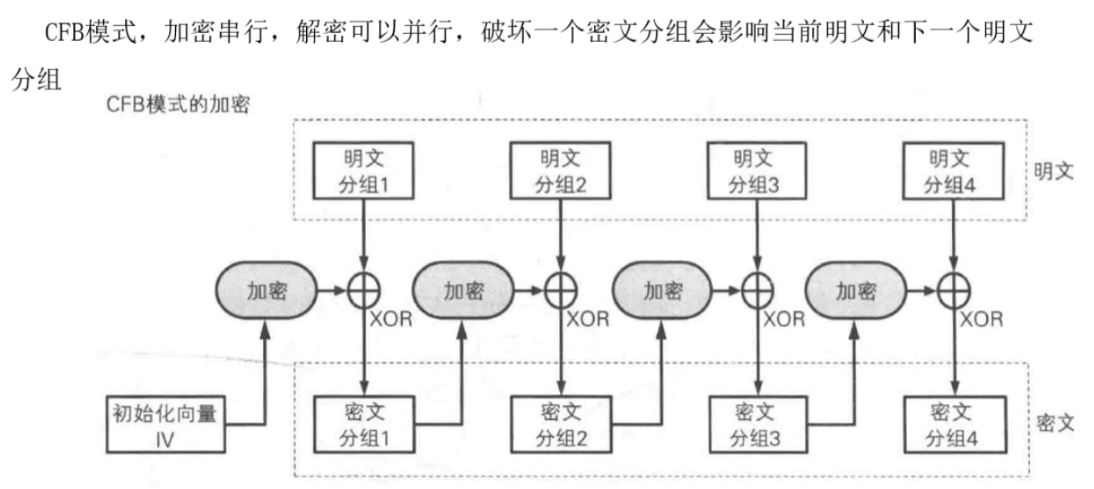

模式 加密 / 解密并行性 安全特性(密文损坏影响范围) 优点 缺点 典型应用场景 CBC 加密串行,解密并行 影响当前 + 下一组明文 需 IV(初始化向量),避免同明同密;兼容性强 加密效率低(大文件加密耗时);单密文损坏影响多组数据 企业文件加密、数据库存储加密 CFB 加密串行,解密并行 影响当前 + 下一组明文 可处理任意长度明文(无需分组补齐);实时性较好 加密效率低;需 IV 且 IV 不可重复 流媒体加密(如监控视频实时传输) OFB 均并行 仅影响当前明文 加密 / 解密效率高;IV 仅需初始化一次 密钥流需完整存储(占内存);无完整性校验 语音通信加密(如 5GVoLTE)、卫星通信 CTR 均并行 仅影响当前明文 效率最高(多线程并行);无需存储密钥流 计数器不可重复(同一计数器 + 密钥→相同密钥流);无完整性校验 云存储加密(如 OSS 对象存储)、大数据加密 GCM 均并行 仅影响当前明文;支持完整性校验(GMAC) 兼顾加密 + 认证(无需额外调用 MAC 算法);效率高 需存储 128 比特认证标签(增加存储开销) TLS 协议(如 TLS_SM4_GCM_SM3)、金融交易加密 CCM 均并行 仅影响当前明文;支持完整性校验(CMAC) 轻量级(适配低算力设备);加密 + 认证一体化 认证标签长度固定(8/12/16 字节);兼容性弱于 GCM WiFi 安全(WPE 协议)、物联网设备加密 ECB 均并行 仅影响当前明文;同明同密 算法简单,易实现 安全性极差(相同明文→相同密文,易被破解) 禁止使用(仅用于教学演示)

3.2 模式选择的核心原则

3.2 模式选择的核心原则- 效率优先:大文件、云存储、大数据场景→选 CTR/GCM(并行加密,效率高);

- 安全优先:金融交易、政务数据场景→选 GCM/CCM(兼顾加密 + 认证,避免篡改);

- 资源优先:物联网、低算力设备→选 OFB/CCM(轻量级,占内存少);

- 风险规避:任何场景不选 ECB(同明同密风险);敏感场景不选 CBC/CFB(单密文损坏影响多组数据)。

3.3 TLS 协议中的商用密码套件应用

TLS(传输层安全协议)是互联网通信安全的核心,其 “密码套件” 定义了算法模式的组合,TLS 1.3 中新增的国密套件需重点关注:

- 商用密码套件:

- TLS_SM4_GCM_SM3(标识 0x00,C6):SM4-GCM 模式加密,SM3 哈希校验;

- TLS_SM4_CCM_SM3(标识 0x00,C7):SM4-CCM 模式加密,SM3 哈希校验。

- 非商密套件(参考):TLS_AES_128_GCM_SHA256、TLS_CHACHA20_POLY1305_SHA256(国际通用,非国密场景使用)。

四、合规测评:GBT43206-2023《信息系统密码应用测评要求》

GBT43206-2023 是商用密码应用的 “合规标尺”,2024 年 4 月 1 日正式实施,替代旧行标 GM/T0115-2021,核心变化聚焦 “场景扩展、要求升级、判定细化”。

4.1 新旧标准核心差异对比

对比维度 GM/T0115-2021(旧行标) GBT43206-2023(新国标) 测评范围 覆盖传统信息系统(服务器、数据库、终端) 新增 “云服务、物联网、区块链、量子通信” 等新型场景 国密算法要求 推荐使用 SM 系列算法 强制要求:关键环节(身份认证、数据加密)必须用 SM2/SM3/SM4;禁用高风险算法(SHA1、MD5、RSA1024) 测评指标 侧重 “功能合规”(如是否支持 SM4 加密) 新增 “安全强度” 指标:1. 密钥管理(是否定期轮换、备份加密);2. 日志完整性(操作日志是否用 SM3 校验);3. 设备安全(密码机是否防物理篡改) 结果判定 合格 / 不合格两档 分 “符合、基本符合、不符合” 三档;基本符合需限期整改后复评,整改不到位按 “不符合” 处理 4.2 典型场景的测评要点(以云服务为例)

云服务是 GBT43206-2023 重点新增场景,测评需覆盖 “基础设施 - 数据 - 接口” 全链路:

- 云主机安全:

- 验证云主机本地磁盘是否用 SM4 加密;

- 密钥是否由云服务商的服务器密码机管理(而非明文存储在云主机内存)。

- 数据传输安全:

- 云用户与云平台的通信是否用 TLS_SM4_GCM_SM3 套件;

- 跨云厂商数据迁移是否用 SM2 加密传输密钥。

- 云 API 接口安全:

- API 调用是否用 SM2 签名或 HMAC-SM3 认证;

- 接口日志是否记录 “密钥操作、加密解密行为”,且日志不可篡改。

五、硬件载体:服务器密码机的安全设计与实践

服务器密码机是商用密码的 “硬件安全核心”,为业务系统提供 “密钥管理 + 密码计算” 的底层支撑,避免软件实现的 “密钥泄露、运算被篡改” 风险。

5.1 硬件安全设计(核心防护手段)

- 独立密码运算引擎:内置国密认证的密码芯片(如 SM4/SM2 专用芯片),加密 / 解密运算在芯片内完成,不占用 CPU 资源,且防止运算过程中密钥被 “内存 dump”(内存数据抓取)。

- 防物理篡改:

- 物理拆封检测:机箱内置传感器,拆封后自动销毁存储的密钥;

- 硬件熔断:若检测到暴力破解(如多次输入错误管理员口令),熔断密钥存储区域,永久锁定设备。

- 安全操作系统:基于 Linux 裁剪的专用操作系统,删除冗余组件(如禁用 FTP、Telnet 等不安全协议),仅保留密码服务相关功能,减少漏洞攻击面。

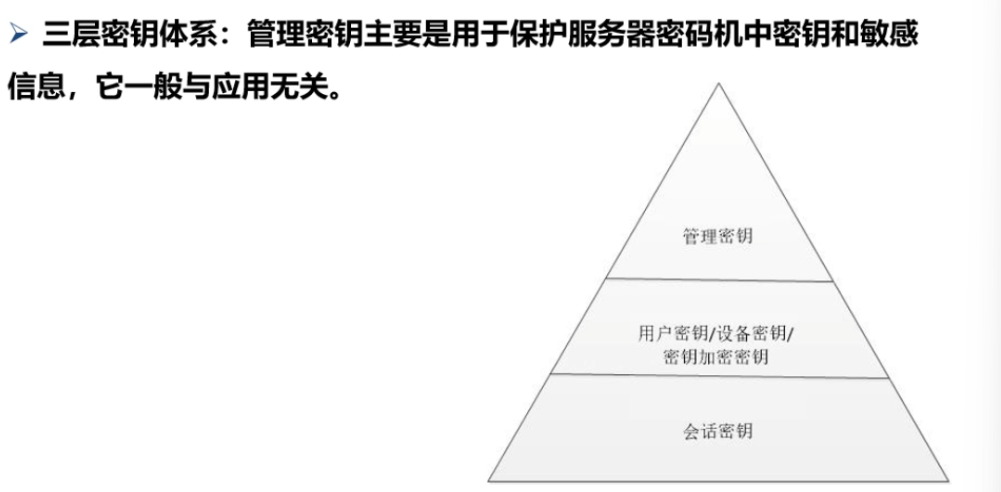

5.2 三层密钥体系与实践案例(以某银行为例)

服务器密码机采用 “分层密钥” 设计,层层防护,避免单密钥泄露导致全局风险:

- 管理密钥(最顶层):

- 生成:由银行总行 “密钥管理中心(KMC)” 离线生成,通过硬件加密机写入服务器密码机;

- 用途:仅保护 “密钥加密密钥”,不参与业务数据加密;

- 安全措施:每 1 年轮换一次,备份至总行保险柜(离线存储)。

- 密钥加密密钥(中间层):

- 生成:由服务器密码机本地生成,用 “管理密钥” 加密存储;

- 用途:加密 “会话密钥”,避免会话密钥明文传输;

- 实践:每个分行的服务器密码机有独立的密钥加密密钥,分行间密钥不互通。

- 会话密钥(业务层):

- 生成:每次银行 APP 与后台通信时,动态生成(如 SM4 会话密钥);

- 用途:加密单次通信的业务数据(如转账金额、收款人信息);

- 安全措施:通信结束后立即销毁,不长期留存。

5.3 服务器密码机的测评关键指标

根据 GM/T0030-2014《服务器密码机技术规范》,测评需重点验证:

- 密钥生成随机性:SM2/RSA 密钥对的生成需符合 GM/T0005-2012《随机性检测规范》,避免生成 “弱密钥”(如密钥长度不足、随机性差)。

- 性能指标:SM4 加密速度≥100Mbps,SM2 签名速度≥1000 次 / 秒(满足高并发业务需求)。

- 日志完整性:所有密钥操作(生成、备份、销毁)需记录日志,日志需用 SM3 哈希校验,防止被篡改(符合 GBT43206-2023 的 “日志记录完整性” 要求)。

六、新兴场景:商用密码的适配与创新应用

随着技术发展,商用密码需适配物联网、区块链、量子通信等新兴场景,解决 “新场景的安全痛点”。

6.1 物联网(IoT)场景

- 痛点:设备算力低(如智能水表、传感器)、数量大(百万级设备)、通信带宽有限。

- 适配方案:

- 身份认证:用 SM9 标识密码(以设备 SN 号为公开),避免百万级设备的证书管理成本;

- 数据加密:用 ZUC 流密码(轻量化,算力需求低)加密实时采集数据;

- 完整性校验:用 Poly1305(16 字节摘要,占带宽少)校验数据是否被篡改。

6.2 区块链场景

- 痛点:交易防抵赖、区块防篡改、节点身份可信。

- 适配方案:

- 交易签名:用 SM2 私钥签名交易,其他节点用公钥验签(如某联盟链用 SM2 替代 ECDSA,符合国密合规);

- 区块哈希:每个区块的头部用 SM3 计算哈希值,若区块数据被篡改,哈希值会变化,其他节点可快速识别;

- 节点认证:用 SM9 标识密码(以节点 ID 为公开),验证节点身份,防止恶意节点接入。

6.3 量子通信场景

- 痛点:量子计算机可破解 RSA/ECC(基于大整数分解、离散对数问题),威胁传统密码安全。

- 适配方案:

- 后量子密码兼容:部分服务器密码机已支持 “格基密码”(后量子算法)与 SM 系列算法并行,量子时代可无缝切换;

- 量子密钥分发(QKD):结合国密算法,QKD 生成的量子密钥用于加密 SM4 主密钥,实现 “量子 + 经典” 双重安全。

七、总结:商用密码的 “逻辑闭环” 与核心价值

商用密码形成 “法规 - 技术 - 形态 - 载体 - 测评 - 场景” 的完整逻辑闭环:

- 法规(2019 年密码法):划定 “必用场景” 与 “自主可控” 要求,是合规基础;

- 技术(三大算法体系):对称算法解决 “高效加密”,非对称算法解决 “认证与密钥分发”,哈希算法解决 “完整性”,三者协同保障数据安全;

- 形态(算法模式):适配不同场景的效率与安全需求,是技术落地的 “桥梁”;

- 载体(服务器密码机):提供硬件级安全保障,避免软件漏洞风险;

- 测评(GBT43206-2023):验证 “技术用得对、用得安全”,是合规的 “标尺”;

- 场景(传统 + 新兴):从政务、金融到物联网、区块链,持续拓展应用边界,解决实际安全痛点。

最终,商用密码的核心价值是 “保障数据机密性、完整性、可用性”,同时满足 “合规达标” 与 “自主可控”,为数字经济发展提供安全支撑。

-