Windows 服务器 TLS/SSL 安全加固:从“最佳实践”到“生产事故”的深度解析与工具推荐

摘要

在网络安全日益重要的今天,对服务器进行 TLS/SSL 安全加固,禁用过时的协议(如 TLS 1.0/1.1)和弱加密套件(如 3DES, RC4),已成为每一位运维工程师和开发者的必修课。然而,看似清晰明了的安全建议,在实际操作中却暗藏深坑,一次不当的配置更改,就可能导致服务器完全失联,业务中断。本文将深度剖析 Windows Server 在进行此类安全加固时存在的巨大风险,揭示导致系统配置崩溃的底层原因,并最终推荐一套“从预防到恢复”的全方位专业工具链,帮助您安全、高效地构建坚不可摧的服务器环境。

一、 高风险的操作:为什么安全加固会导致服务器“变砖”?

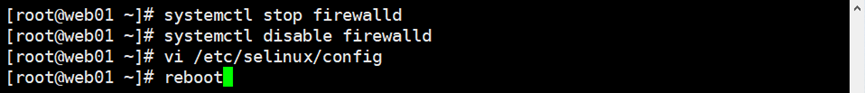

许多技术文章和安全扫描报告会提供 PowerShell 脚本或注册表修改指南,来帮助管理员禁用弱协议和加密套件。这些脚本的核心逻辑通常是通过 Disable-TlsCipherSuite 命令或直接修改 HKLM:SYSTEMCurrentControlSetControlSecurityProvidersSCHANNEL 注册表分支来完成。

然而,这正是风险的源头。

1.1 潜在的风险点

-

客户端兼容性雪崩:安全加固是一个“减法”操作。当您在服务器端禁用了 TLS 1.0/1.1 后,所有依赖这些旧协议的客户端(老旧的操作系统、未打补丁的 Windows 7、旧版 Java/ .NET 应用、某些物联网设备)将瞬间无法连接。更致命的是,这可能包括您自己的远程桌面(RDP)客户端,导致您被锁在服务器之外。

-

后端服务依赖中断:您的应用程序可能需要连接后端的数据库(如旧版 SQL Server)、调用第三方的老旧 API 接口。如果这些后端服务只支持旧的 TLS 协议,那么在您的服务器上禁用它们,将导致应用本身的功能性崩溃。

-

SCHANNEL 配置状态崩溃(最隐蔽的“杀手”):这是最危险、也最难排查的问题。Windows 的 TLS/SSL 功能由一个名为 SCHANNEL 的核心组件管理。它的配置状态不仅仅是注册表里的几个键值,而是在系统启动时,由操作系统读取注册表、验证底层加密模块后,在内存中建立的一套完整、动态的规则集。

1.2 导致配置崩溃的根本原因

当管理员混合使用不同层级的命令(例如,同时使用高级的 PowerShell Cmdlet Disable-TlsCipherSuite 和底层的注册表直接写入脚本)时,极易在系统中制造出逻辑冲突。

面对这些不一致的、矛盾的配置指令,SCHANNEL 的加载程序为了避免安全风险,可能会触发**“安全失败 (Fail-Safe)”**机制——直接放弃加载整个或部分加密套件列表。

其灾难性后果是:

- PowerShell 的

Get-TlsCipherSuite命令会变得一片空白,无法枚举任何加密套件。 - 服务器在进行 TLS 握手时,无法向客户端提供任何可用的加密算法,导致所有加密连接(包括 RDP 和 HTTPS)全部失败。

- 由于配置状态已在内存和底层逻辑层面损坏,此时即便是导入之前备份的注册表,也往往无法恢复系统,因为损坏可能已扩散到注册表的其他策略区域,或需要一个完整的、一致的配置来进行强制覆盖才能修复。

二、 解决方案与工具推荐:从“手动修改”到“专业管理”的进化

既然手动操作风险如此之高,我们应该如何安全、高效地完成这项工作?答案是:拥抱专业工具,建立运维体系。

2.1 【强烈推荐】一键式 TLS/SSL 安全配置神器:IIS Crypto

IIS Crypto (by Nartac Software) 是一款免费且功能强大的 Windows 服务器 TLS/SSL 配置工具。它完美地规避了所有手动操作的风险,是每一位 Windows 管理员工具箱中的必备神器。

为什么必须拥有它?

- 规避风险,一键最佳实践:它提供了多个预设模板,如 “Best Practices”。只需点击一下,它就会自动应用一套经过业界专家审核的、在安全性和兼容性之间取得最佳平衡的配置。

- “覆盖式”修复逻辑:与手动脚本的“修补”不同,IIS Crypto 采用**“覆盖和重建”**的模式。它会用一个完整的、正确的配置模板,强制重写所有相关的注册表项,能有效修复因手动误操作导致的 SCHANNEL 配置崩溃问题。

- 优化加密套件顺序:它会自动将最强、最现代、兼容性最好的加密套件排在最前面,这是手动脚本极易忽略的细节,却能显著提升连接成功率和安全性。

- 直观的图形界面:所有可用的协议、加密、哈希和密钥交换算法都以复选框的形式清晰列出,让您可以直观地进行审计和微调。

对于任何 Windows Server 的 TLS/SSL 加固需求,IIS Crypto 都应该是您的首选和唯一选择。

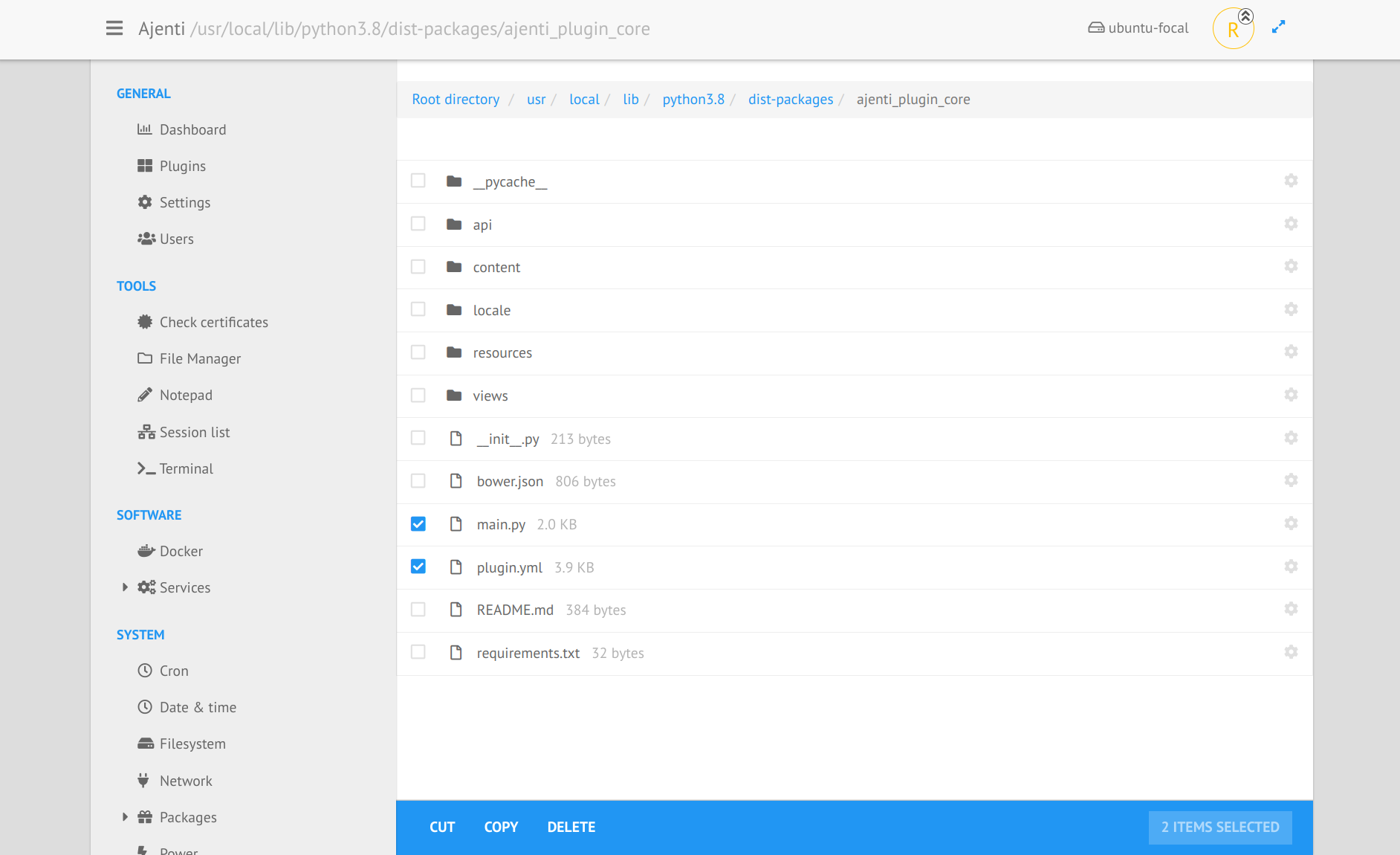

2.2 【Linux 平台对标】配置生成与自动化

Linux 系统没有注册表,配置分散在各个应用的文本文件中。虽然没有“万能修复工具”,但其开放的生态提供了更现代化的解决方案。

- Mozilla SSL Configuration Generator:一个权威的在线工具,您只需选择您的 Web 服务器软件和版本,它就能为您生成推荐的、安全可靠的 TLS/SSL 配置代码段,直接复制粘贴即可。

- Ansible:一款顶级的 IT 自动化工具。您可以编写一个简单的 Playbook(剧本),定义所有服务器应该达到的安全状态。Ansible 会自动登录这些服务器,检查并修改配置文件,确保集群的一致性。这是实现“基础设施即代码”(IaC) 的最佳实践。

三、 超越修复:构建企业级的服务器运维工具链

一次成功的安全加固,不应止步于配置完成。一个专业的运维体系,需要覆盖从预防、监控到灾难恢复的全流程。

3.1 【生命线】备份与恢复工具

理念:在服务器的世界里,最强大的“修复”工具,永远是“恢复”。一个可靠的备份是您应对一切未知灾难的终极保障。

- Veeam Backup & Replication:被誉为“行业标杆”的备份与恢复解决方案。它提供虚拟机和物理服务器的映像级备份,支持分钟级的即时恢复(Instant VM Recovery)和快速的裸机恢复。其稳定性和强大的功能使其成为企业数据中心的首选。

- Acronis Cyber Protect:集备份、网络安全和端点保护于一体的解决方案。它不仅提供强大的备份恢复功能,还集成了主动的防勒索软件保护,为服务器提供多层防御。

- Windows Server Backup:系统内置的免费工具,功能基础但对于小型环境或非核心服务器来说,是一个不错的入门选择。

3.2 【千里眼】服务器监控工具

理念:在问题演变成业务中断之前就发现它,将运维从被动的“救火”转变为主动的“防火”。

- PRTG Network Monitor:一款非常受欢迎的、易于上手的综合性监控工具。它提供了丰富的预设传感器,可以监控从硬件状态、网络流量到应用程序性能的几乎所有指标,并提供强大的报警和仪表盘功能。

- Zabbix:功能极其强大的企业级开源监控解决方案。虽然学习曲线稍陡峭,但它的灵活性和可扩展性无与伦比,能够满足最复杂的监控需求,且没有任何成本。

- Prometheus + Grafana:云原生时代监控领域的“黄金组合”。Prometheus 负责高效地采集和存储时间序列数据,Grafana 则负责将这些数据以极其炫酷和直观的方式进行可视化展示。

3.3 【自动化大脑】配置管理与脚本工具

理念:用代码管理基础设施,消除人为错误,确保环境的一致性和可重复性。

- PowerShell Desired State Configuration (DSC):Windows 内置的配置管理框架。您可以用 PowerShell 代码声明服务器的“期望状态”,DSC 引擎会负责让服务器自动达到并维持在该状态。

- Chocolatey:Windows 平台的包管理器。它让您可以用命令行

choco install来静默安装和管理软件,极大地提高了服务器部署和维护的效率。

总结

服务器安全加固是一项严谨的技术工作,绝非简单地执行几个网络上找到的脚本。一次错误的尝试,就可能带来灾难性的后果。通过本文的深度解析,我们希望所有技术人员都能认识到其中的风险,并转向更专业、更可靠的解决方案。

请记住以下核心原则:

- 抛弃手动脚本:对于 Windows TLS/SSL 配置,请立即停止手动修改注册表或使用零散的脚本,全面转向 IIS Crypto。

- 备份是基石:在进行任何重大变更前,确保您有一个完整、可验证的服务器备份。没有备份,就没有变更。

- 拥抱工具链:一个成熟的运维体系,必然是建立在一套覆盖备份、监控、自动化的专业工具链之上。

投资时间去学习和部署这些工具,远比在凌晨三点,面对一台“变砖”的服务器手足无措,要明智得多。希望本文能为您的服务器管理之路,提供一份有价值的参考和保障。