服务器验签:移动支付安全的核心防线

文章摘要

文章系统探讨了服务器二次验证在移动支付安全中的关键作用。通过手游假单攻击案例,揭示仅依赖客户端回调的风险,提出必须由服务器端向支付平台二次验签的解决方案。技术层面详细拆解了客户端(C#/Unity)到服务端(Python示例)的完整链路,包括订单收集、签名校验、官方API查询等核心流程,并提供了代码实现示例。该机制可有效防御劫持、伪造等攻击,保障支付真实性,适用于微信、支付宝等主流支付平台集成。

一、故事开篇:黑客、假单与团队的警醒

想象你是一款热门手游的开发主管,用户量爆发并开始全球发行。上线不到一周,客服却收到大量投诉:“明明没付款,游戏道具却到账了!”——而你的App后台却显示支付回调都是“成功”,并已自动发货。

经安全部门溯源,发现某些不法分子利用“劫持SDK回调”工具,伪造客户端的支付结果,把支付订单状态篡改为“成功”或绕过检测,后台直接发货。团队惊觉原本只信任客户端支付回调的流程,根本无法抵御这种攻击。

此刻,你急需建立一个安全系统——服务器二次验证(Server-side Verification)!

二、基础原理:为什么客户端回调易被攻击?

2.1 原生支付SDK的流程回顾

一般移动支付如微信、支付宝、AppStore/GooglePay,SDK集成流程如下:

- 游戏内发起支付(C#调用原生SDK)。

- 原生SDK弹出实际支付界面,用户确认并完成付款。

- 系统回调客户端,返回结果(如

支付成功、订单号)。 - App收到“支付成功”回调,立即给玩家发货、更新道具。

问题就在于第4步——客户端直接发货,如果回调数据被篡改或伪造,容易造成盗刷或假单。

2.2 黑客攻击演示

- 使用抓包工具(如Xposed、Frida、iOS脱壳插件)劫持应用进程,拦截支付SDK回调。

- 伪造支付成功数据:“订单号123456789, 支付状态Success”。

- App端无法分辨真假,直接发货,导致虚假充值、资金损失。

【醒目的警告:永远不要只信任客户端的支付结果!】

三、理想方案:服务器二次验证链路

3.1 关键概念

- 客户端仅负责收集支付结果,不直接决定发货。

- 必须将支付回调结果发送至App后端服务器,由后端调用官方支付平台API或SDK,验证订单状态与签名。

- 只有服务器校验真实付费后,游戏或App后端再触发发货、奖励等操作,确保安全。

3.2 典型支付流程重构

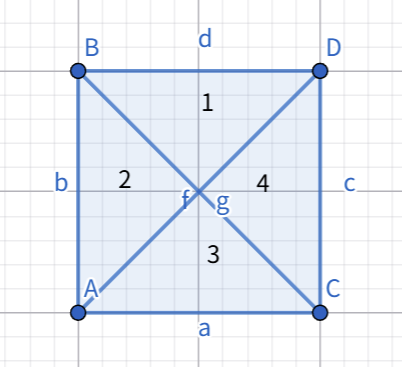

假如你开发了一套Unity+原生支付+云服务链路(如下图):

[ 玩家点击支付 ]

│

[ Unity客户端调用原生SDK弹窗 ]

│

[ 客户端收到SDK支付回调 ]

│

[ 客户端向服务器提交 "订单号、支付状态、签名等" ]

│

[ 服务器收到请求,调用支付平台官方接口/SDK,查询订单真实性及签名 ]

│

[ 查询结果:真实付款后,数据库发货并通知客户端;伪造/未支付则拒绝发货 ]

四、服务器二次验证的核心技术逻辑

4.1 验证链路详细分解

- 客户端(Unity C#)只收集订单号、SDK签名、支付类型等信息。

- 客户端发起HTTP/HTTPS请求,将订单数据提交应用服务器(App Backend)。

- 应用服务器查询本地订单库,或直接通过官方API(微信/支付宝/苹果后台)接口,校验订单状态。官方API须依赖后台密钥、签名算法,难以仿造。

- 校验成功,业务发货;失败则拒绝发货并记录安全警告。

4.2 数据流与签名校验

- 客户端传递的订单号与签名必须原样提交,服务器验证签名(如RSA、MD5、对称密钥等),防止数据篡改。

- 官方支付平台回传的数据一般包含:

- 订单号

- 支付金额

- 付款时间

- 用户唯一标识

- 订单状态(如成功、未支付、退款)

- 签名(平台密钥加密,用于防篡改)

- 只有通过服务器端的密钥验证,才能认定订单真实。

五、C#客户端到服务器的实际代码流程

5.1 Unity C#支付回调收集与上报

using UnityEngine;

using System.Collections;

using UnityEngine.Networking;

public class PaymentResultUploader : MonoBehaviour

{

public void OnPaymentSDKCallback(string orderId, string payStatus, string sdkSign)

{

// 构造二次验证数据包

StartCoroutine(UploadOrderResult(orderId, payStatus, sdkSign));

}

private IEnumerator UploadOrderResult(string orderId, string payStatus, string sdkSign)

{

var payload = new Dictionary<string, string>

{

{ "orderId", orderId },

{ "payStatus", payStatus },

{ "sdkSign", sdkSign },

{ "userId", GetCurrentUserId() } // 可选

};

string json = JsonUtility.ToJson(payload);

var request = new UnityWebRequest("https://api.yourbackend.com/v1/pay/verify", "POST");

byte[] bodyRaw = System.Text.Encoding.UTF8.GetBytes(json);

request.uploadHandler = new UploadHandlerRaw(bodyRaw);

request.downloadHandler = new DownloadHandlerBuffer();

request.SetRequestHeader("Content-Type", "application/json");

yield return request.SendWebRequest();

if (!request.isNetworkError && !request.isHttpError)

{

Debug.Log("Server verify result: " + request.downloadHandler.text);

// 只有服务器确认成功,才通知玩家发货

var serverResult = JsonUtility.FromJson<PaymentVerifyResponse>(request.downloadHandler.text);

if (serverResult.status == "success")

TriggerDeliver(serverResult.itemId);

else

ShowError(serverResult.message);

}

else

{

Debug.LogError("Network or HTTP error: " + request.error);

ShowReconnectHint();

}

}

}

5.2 关键点说明

- 客户端不能发货,只能等服务器返回验证结果。

- 可附带SDK校验信息(如带签名、原始凭证),便于后端使用密钥验证。

- 订单号必须唯一,防止重放攻击。

六、服务器二次校验(后端代码思路与流程)

6.1 后端方案框架

- 订单验签接口(如

/v1/pay/verify),收到客户端请求后,通过官方支付平台API核查订单内容、状态及签名。 - 推荐后台使用主流语言(Node.js/Java/Python/Go/C#/Ruby等均可),下面以Python伪代码为例。

6.2 Python后端验签流程(以微信为例)

from flask import Flask, request, jsonify

import requests

import your_db_module

app = Flask(__name__)

@app.route('/v1/pay/verify', methods=['POST'])

def verify_pay():

data = request.get_json()

order_id = data.get('orderId')

sdk_sign = data.get('sdkSign')

user_id = data.get('userId')

# 首先查询本地数据库订单

order = your_db_module.get_order(order_id)

if not order:

return jsonify(status='fail', message='Invalid order')

# 用微信/支付宝/苹果 后台API校验订单状态

query_result = query_wechat_order(order_id)

if query_result['status'] != 'SUCCESS':

return jsonify(status='fail', message='Order not paid')

# 校验SDK原生签名(如RSA、MD5等)

if not verify_sign(query_result, sdk_sign):

return jsonify(status='fail', message='Signature validate failed')

# 若皆通过,标记订单已发货,给玩家发放道具

your_db_module.mark_as_delivered(order_id)

give_item_to_user(user_id, order['item_id'])

return jsonify(status='success', itemId=order['item_id'])

def query_wechat_order(order_id):

# 发起官方支付平台API请求(需用App支付密钥等安全参数)

# 仅做伪代码示意,具体参数见平台文档

response = requests.post("https://api.mch.weixin.qq.com/pay/orderquery",

data={ "order_id": order_id, "app_secret": "xxx" })

return response.json()

def verify_sign(order_info, sdk_sign):

# 依据官方文档处理签名比对,防止伪造

# 实际因平台不同需查阅文档

true_sign = calculate_sign(order_info, platform_key)

return sdk_sign == true_sign

def give_item_to_user(user_id, item_id):

# 业务逻辑:发放游戏物品

pass

6.3 订单生命周期管理

- 后端应持有自己的订单数据库,订单每个状态(待支付、已支付、已发货、退款)都要精准记录,防止重复发货与漏账。

- 校验通过就“物品发货”,失败则记录疑似攻击行为,触发报警。

七、各类支付平台的官方验签接口和安全细节

7.1 微信支付

- 官方API:

pay/orderquery - 需用商户密钥调用,只能从服务器发起,客户端无法冒充。

- 返回订单详细状态,附带sign字段。

7.2 支付宝

- 查询订单接口,需用商家密钥验签响应。

- 提供异步通知与同步校验,安全性极高。

7.3 苹果App Store支付

- 客户端收到原始

receipt(支付凭证),必须上传服务器,后端用Apple服务器接口查询凭证真实性。 - 苹果提供专门

verifyReceipt接口,只能服务器端使用。

7.4 Google Play

- Google Play Billing Library会返回

purchaseToken,此Token必须上传服务器。 - 后端用Google官方API(如

purchases.products.get)校验token,确保购买是否真实。

八、客户端和后端的攻击防护细节

8.1 防止伪造请求

- 后端验签必须用支付平台密钥,不能只信任客户端数据。

- 后端需防止重复处理同一订单号(幂等性机制),防止重放攻击。

- 推荐加入时间戳/nonce机制,防止网络延迟重放。

8.2 防爬虫与刷单

- 后端接口需防止巨量伪造订单请求,可通过IP限制、用户行为分析、黑名单等方式约束。

- 加入安全报警,对非支付平台发起的订单校验频率异常的账号自动禁用。

九、工程架构升级与团队协作实践

9.1 原架构升级

团队最初只依赖客户端,发现问题后重构如下:

- Unity侧去除直接发货逻辑,只负责接口上报。

- 后端新建

/v1/pay/verify服务API,配合支付SDK密钥,完成二次签名核查和发货。 - UI层等待服务端核查完毕,提示玩家到账信息。

9.2 DevOps与部署注意

- 服务器API需高性能,避免支付高并发时丢单。

- 建议配合日志监控(如ELK/Splunk等),实时分析支付异常趋势。

- 确保服务器密钥安全,防止代码泄漏。

十、实战案例:某手游项目的防伪造支付演进故事

某团队手游刚上线,黑客发现仅需模拟支付回调即可不断刷金币。两天内经济系统崩盘,团队即刻启动服务器二次验证重构。开发仅1周,累计拦截数十万笔虚假订单——收入和数据恢复正常,产品经理感叹:“这才是靠得住的移动支付!”

十一、常见问题与优化问题答疑(FAQ)

Q:如果服务器验证API出错咋办?

A:UI提示“验证中”,后台自动重试,安全优先于速度,防止误发货。

Q:支付平台API有延迟怎么办?

A:订单状态可设置轮询机制,隔一段时间再查一次,或先锁账后发货。

Q:是否可做本地离线发货?

A:强烈不建议,离线场景一律锁单,待验证再发货,坚决防盗刷。

十二、未来发展与新技术展望

- 移动支付安全将持续进化,AI风控、实时风控、第三方安全平台不断丰富。

- Web3/区块链等新支付场景,也需引入Server-side Verification机制。

- 云原生微服务方案,可独立模块管理各类平台支付接口,提高可扩展性。

十三、参考资料与推荐方案

- 支付宝、微信、苹果App Store、Google Pay官方开发文档(实名建议学习其验签API)。

- Google Play支付验证官方教程

- Apple App Store receipt validation guide

- 微信/支付官方API接入指引

十四、总结

服务器二次验证是移动支付安全的核心防线,不仅避免了假单、盗刷、劫持回调等安全漏洞,更保障了游戏/应用业务的收入和玩家公平体验。工程团队必须将其核心理念和机制真正落地,从客户端、后端到支付平台,环环相扣,才能营造安全、可信的支付链路。